Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Entra ID, Permissions Management, etc.) en mars 2024.

Microsoft apporte les nouveautés suivantes :

Microsoft Entra ID (Azure Active Directory)

- Disponibilité Générale de la convergence des stratégie de méthodes d'authentification visant à fusionner les méthodes pour la réinitialisation du mot de passe en libre service et les méthodes d'authentification à facteurs multiples.

- Disponibilité Générale du workbook Provisioning Insights rassemblant tous les journaux de provisionnement provenant de diverses sources et vous permet d'obtenir des informations en un seul endroit.

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

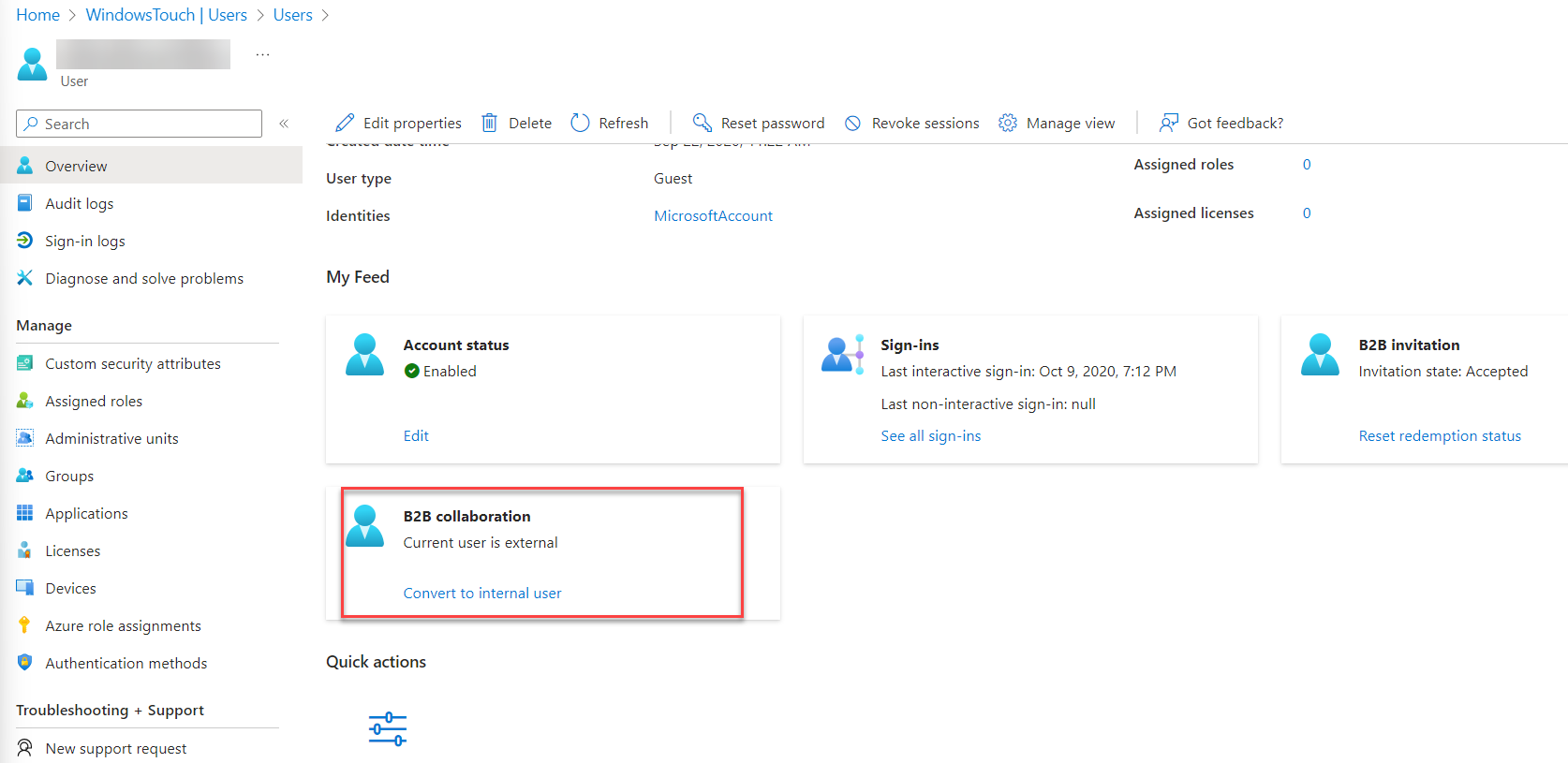

- Public Preview de la conversion d’utilisateurs externes en interne ou de la conversion d’utilisateurs synchronisés On-Prem vers le Cloud uniquement. La conversion d'utilisateurs externes permet aux clients de convertir des utilisateurs externes en membres internes sans avoir à supprimer et à créer de nouveaux objets utilisateur. Le fait de conserver le même objet sous-jacent garantit que le compte de l'utilisateur et son accès aux ressources ne sont pas perturbés et que l'historique de ses activités reste intact lorsque sa relation avec l'organisation hôte change.

- Public Preview du rôle d'approbateur Azure Lockbox pour les demandes d'abonnement. Dans cette première phase, Microsoft lance ce nouveau rôle Azure RBAC intégré qui aide à délimiter l'accès possible pour une personne ayant des droits d'approbateur Azure Customer Lockbox sur un abonnement et ses ressources. Un rôle similaire pour les demandes relatives aux tenants sera disponible dans les versions ultérieures.

- Customer Lockbox for Microsoft Azure lance une nouvelle fonctionnalité qui permet aux clients d'utiliser d'autres identifiants de messagerie pour recevoir les notifications de Lockbox. Cela permet aux clients du Lockbox de recevoir des notifications dans des scénarios où leur compte Azure n'est pas activé pour l'email, ou s'ils ont un service principal défini comme l'administrateur du tenant ou le propriétaire de l'abonnement.

- Il est maintenant possible de fournir un accès juste à temps (Just-In Time) aux applications non Microsoft telles que AWS et GCP. Cette fonctionnalité intègre PIM pour les groupes et le provisionnement des applications afin de réduire le temps d'activation de plus de 40 minutes à environ 2 minutes lors d'une demande d'accès juste à temps à un rôle dans une application non-Microsoft.

- Les clients qui utilisent Microsoft Entra Identity Protection doivent réaliser une action. Comme annoncé en octobre 2023, Microsoft a demandé aux clients à mettre à niveau leur stratégie de risque utilisateur et leur stratégie de risque d'ouverture de session vers des stratégies modernes basées sur le risque dans l'accès conditionnel. Les anciennes stratégies de risque sont en train d'être retirées. À partir du 1er mai 2024, aucune nouvelle stratégie de risque d'utilisateur ou de risque d'ouverture de session ne peut être créée dans Entra ID Protection. À partir du 1er juillet 2024, les stratégies de risque pour les utilisateurs existants ou les stratégies de risque d'ouverture de session dans Entra ID Protection ne seront plus modifiables. Pour les modifier, les clients devront migrer vers l'accès conditionnel.

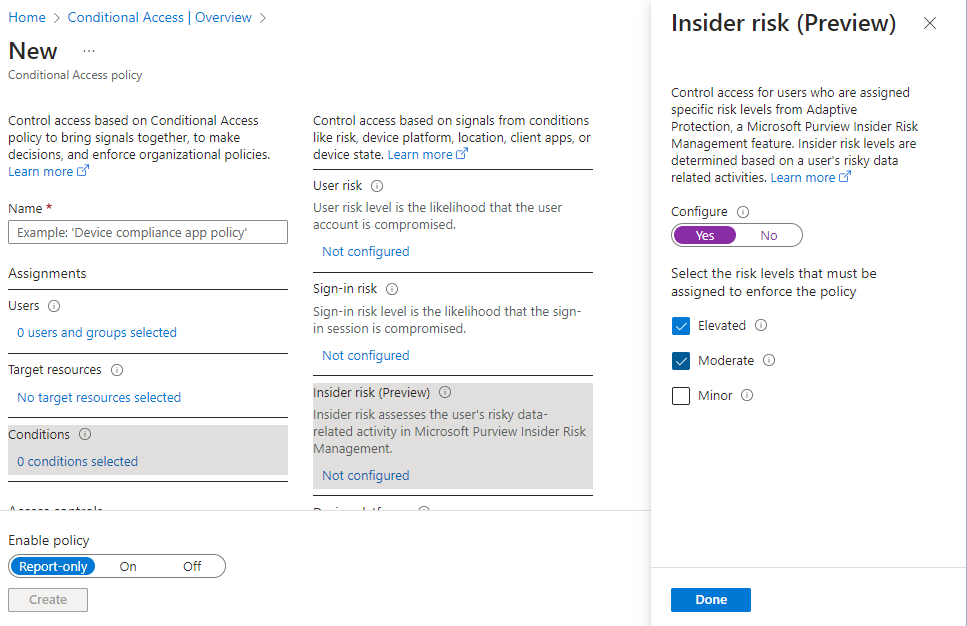

- Preview : La protection adaptative dans Insider Risk Management prend désormais en charge les stratégies d'accès conditionnel de Microsoft Entra en plus des stratégies de prévention des pertes de données (DLP) de Microsoft Purview. Par exemple, en utilisant la protection adaptative avec l'accès conditionnel, vous pouvez :

- Exiger des utilisateurs de niveau de risque mineur qu'ils acceptent les conditions d'utilisation avant d'utiliser une application.

- Bloquer l'accès à certaines applications aux utilisateurs présentant un risque moyen.

- Bloquer complètement l'accès à certaines applications aux utilisateurs présentant un niveau de risque élevé.

- Dépréciation des modules PowerShell Azure AD et MSOnline à compter du 30 mars 2024. Vous devez donc migrer vos scripts avant le 30 mars 2025. Plus d’informations sur : Important update: Deprecation of Azure AD PowerShell and MSOnline PowerShell modules - Microsoft Community Hub

Microsoft Entra Workload Identity

Microsoft Entra Permissions Management

- On retrouve une fonction permettant d’afficher et télécharger le rapport d’analytique des autorisations pour les systèmes d’autorisation AWS, Azure et GCP. Le rapport d’analyse des autorisations peut être téléchargé aux formats Excel et PDF.

Microsoft Entra External ID

- À partir de juin 2024, dans l'invitation d'une organisation, le pied de page ne contiendra plus d'option pour bloquer les invitations futures. Un utilisateur invité qui s'était désabonné auparavant sera à nouveau abonné au fur et à mesure de la mise en œuvre de ce changement. Les utilisateurs ne seront plus ajoutés à la liste des désabonnés qui était maintenue ici dans le passé : https://invitations.microsoft.com/unsubscribe/manage.

- Microsoft donne des instructions pour migrer des Tenant Restrictions v1 aux Tenant Restrictions v2 qui s'intègrent notamment dans les paramétrages d'accès cross-tenant.

- Public Preview de l'authentification native pour Microsoft Entra External ID. L'authentification native vous permet de contrôler totalement la conception de l'expérience de connexion de vos applications mobiles. Elle vous permet de créer des écrans d'authentification époustouflants, parfaits au pixel près, qui sont intégrés de manière transparente dans vos applications, plutôt que de dépendre de solutions basées sur un navigateur.

Microsoft Entra Verified ID

- À partir de février 2024, Verified ID prend en charge la courbe P-256 conforme au NIST.

- La bibliothèque Wallet 1.0.1 prend en charge P-256..

Microsoft Entra Internet Access

- Ajout de la capacité de filtrer sur la base de contenu web via des catégories ou de nom de domaine pleinement qualifié (FQDN).

Modifications de service

- Après le 30 juin 2024, Microsoft commencera à déployer la première étape de la dépréciation d'Azure AD Graph. Les applications Entra ID créées après le 30 juin 2024 recevront une erreur pour toute demande d'API à Azure AD Graph APIs (https://graph.windows.net). Microsoft a compris que certaines applications peuvent ne pas avoir complètement terminé la migration vers Microsoft Graph. Microsoft propose une configuration optionnelle qui permettra à une application créée après le 30 juin 2024 d'utiliser les API d'Azure AD Graph jusqu'en juin 2025.

- Microsoft Entra et Teams introduisent de nouveaux paramètres de consentement spécifiques aux ressources pour les équipes Teams et les chats afin d'améliorer l'adoption d'applications sécurisées. Ces paramètres affecteront Chat RSC et Team RSC pour les applications dans Microsoft Teams. Les paramètres de consentement du propriétaire du groupe et l'API existants, ainsi que l'API Chat RSC existante, seront retirés avec cette mise à jour. Les nouveaux paramètres seront gérés à l'aide de commandes Microsoft Graph PowerShell et commenceront à prendre effet le 7 mars 2024, et seront complètement déployés à tous les teanant d'ici le 14 avril 2024. Les administrateurs au niveau des équipes peuvent gérer ces paramètres de manière indépendante.

- Microsoft Entra supportera Transport Layer Security (TLS) 1.3 pour ses points de terminaison afin de s'aligner avec les meilleures pratiques de sécurité (NIST - SP 800-52 Rev. 2). Avec ce changement, les points de terminaison Microsoft Entra ID supporteront à la fois les protocoles TLS 1.2 et TLS 1.

- À partir de la mi-avril 2024, la condition d'accès conditionnel "Locations" est déplacée vers le haut. Les Locations/Emplacements deviendront l'affectation "Network ou Réseau", avec la nouvelle affectation "Accès sécurisé global" - "Tous les emplacements de réseau conformes". Ce changement se fera automatiquement et les administrateurs n'auront aucune action à effectuer.

Plus d’informations sur : What's new? Release notes - Microsoft Entra | Microsoft Learn et What's new for Microsoft Entra Verified ID