L’actualité autour de l’Intelligence Artificielle (AI) est riche et je vous propose un petit tour d’horizon des dernières annonces autour de Microsoft Copilot for Security.

Général

- Copilot for Security obtient les certifications 27001, 27017, et 27018.

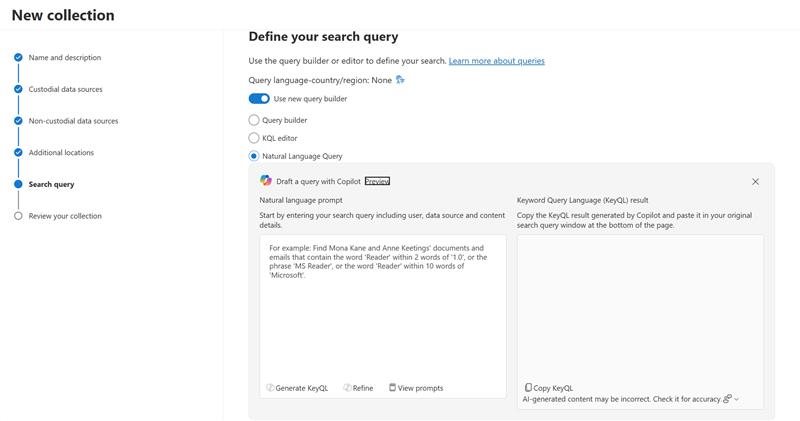

Microsoft Purview

- Preview de l'option Natural Language Query (preview) builder dans l'outil de recherche de collections vous permet d'utiliser le langage naturel et Microsoft Copilot for Security pour générer rapidement une instruction Keyword Query Language (KeyQL) lorsque vous construisez des requêtes de recherche dans Microsoft Purview eDiscovery (Premium). Vous pouvez utiliser le générateur de requêtes en langage naturel pour construire des requêtes complexes avec des fonctionnalités supplémentaires, y compris AND, OR et le regroupement de conditions, tout en utilisant des invites en langage naturel. Cette fonctionnalité vous aide à construire des requêtes plus facilement en utilisant des invites prédéfinies pour des scénarios d'exemple et vous permet d'affiner et d'améliorer les invites personnalisées pour des requêtes de recherche plus précises.

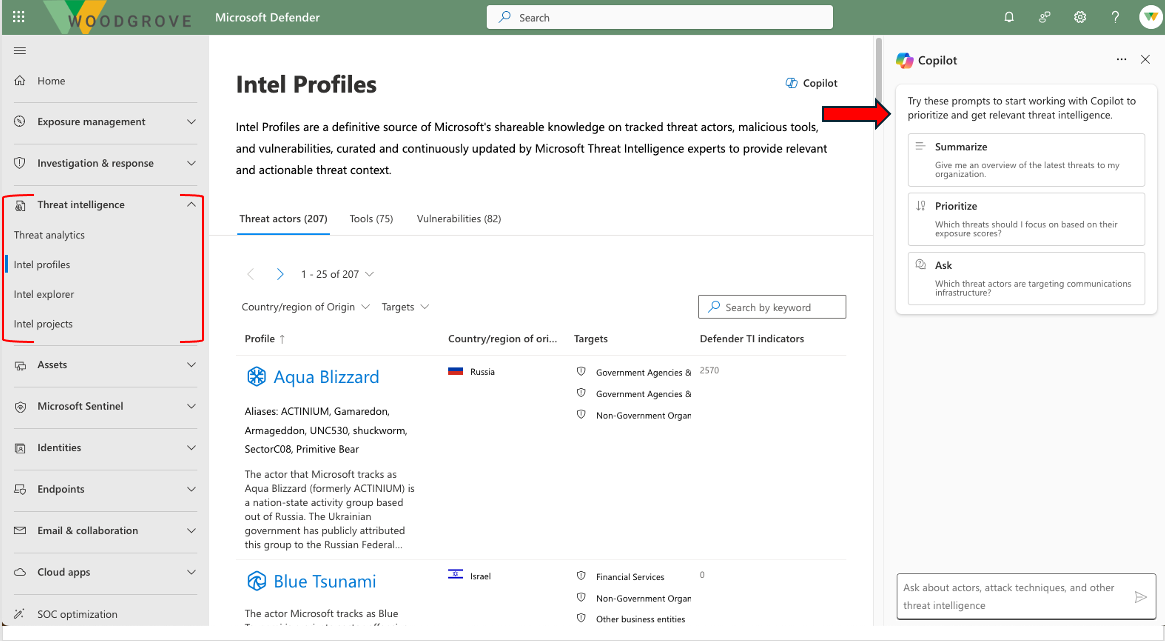

Microsoft Defender Threat Intelligence

- Microsoft intègre l'expérience embarquée pour Microsoft Defender Threat Intelligence où les utilisateurs verront un panneau alimenté par l'IA dans les onglets Threat Analytics, intel profiles, intel explorer et intel projects de la threat intelligence, qui renvoie, contextualise et résume les informations provenant de MDTI et Threat Analytics sur les acteurs de la menace, les outils de menace et les indicateurs de compromission (IoC) liés à leurs vulnérabilités et à leurs incidents de sécurité.

Microsoft Defender External Attack Surface Management

- Une nouvelle capacité permet d’interroger votre surface d'attaque à l'aide d'un langage naturel (par exemple : "Quels sont les actifs qui utilisent des technologies spécifiques ? "quels actifs utilisent des technologies spécifiques, sont associés à ces adresses IP, ont été enregistrés par cet e-mail ?)

Nouveaux Plugins

- Public Preview du plugin pour Azure Firewall disposant de quatre fonctionnalités qui aident les analystes à mener des enquêtes détaillées sur le trafic malveillant intercepté par la fonction IDPS de leurs pare-feux dans l'ensemble de leur flotte. Vous pouvez :

- Récupérer les principales signatures IDPS pour un pare-feu Azure

- Enrichir le profil de menace d'une signature IDPS au-delà des informations du journal

- Recherchez une signature IDPS donnée dans votre groupe de tenants, d'abonnements ou de ressources.

- Générer des recommandations pour sécuriser votre environnement à l'aide de la fonction IDPS d'Azure Firewall

- Public Preview du plugin pour Azure Web Application Firewall (WAF) couvrant les scénarios suivants :

- L'analyse des règles WAF les plus déclenchées génère un résumé des requêtes bloquées par le WAF en raison d'attaques d'applications web et d'API.

- L'analyse des IP les plus offensantes génère une liste des IP malveillantes dans l'environnement du client avec les règles WAF déclenchées correspondantes.

- Les résumés de la détection WAF des injections SQL et des scripts intersites incluent des détails contextuels sur les blocages WAF, y compris les règles WAF, les correspondances de motifs et les IP associées.

- Public Preview du plugin pour AbuselPDB en fournissant aux webmasters, aux administrateurs de systèmes et aux autres parties intéressées un répertoire central permettant de signaler et d'identifier les adresses IP associées à des activités malveillantes en ligne.

- Public Preview du plugin Intel 471 Threat Intelligence pour fournir des informations pertinentes et opportunes sur le cyberespace. Parmi les scénarios, on retrouve :

- Un contexte riche en menaces grâce à des indicateurs de compromission qui facilitent la réponse aux menaces actives détectées dans les réseaux et l'analyse CTI.

- Des informations pertinentes et opportunes sur les acteurs de la menace et les scénarios de l'adversaire.

- Visibilité des violations potentielles par des tiers afin d'améliorer la posture de risque et de modifier les chances de réussite d'une attaque.

- Renseignements sur les vulnérabilités, y compris les signes avant-coureurs d'une telle activité, tels que l'augmentation du niveau d'intérêt des acteurs de la menace, le développement, l'échange ou la vente d'un code de validation du concept, etc.

- Public Preview du plugin Shodan InternetDB pour enrichir les enquêtes sur les adresses IP. Récupérer les informations IP des ports ouverts, des noms d'hôtes, des ports ouverts, des vulnérabilités.