Microsoft a introduit un ensemble de nouveautés dans Azure Active Directory en juillet 2019.

Microsoft apporte les nouveautés suivantes :

- 18 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : Ungerboeck Software, Bright Pattern Omnichannel Contact Center, Clever Nelly, AcquireIO, Looop, productboard, MS Azure SSO Access for Ethidex Compliance Office

, Hype, Abstract, Ascentis, Flipsnack, Wandera, TwineSocial, Kallidus, HyperAnna, PharmID WasteWitness, i2B Connect, JFrog Artifactory

- De nouvelles applications permettent la création, la mise à jour et la suppression d’utilisateurs : Dialpad, Federated Directory, Figma, Leapsome, Peakon, et Smartsheet

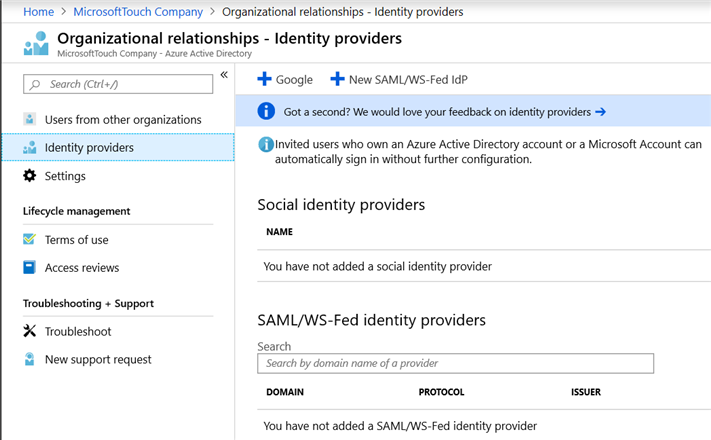

- Public Preview d’une nouvelle fédération directe B2B utilisant SAML/WS-Fed. Direct federation vous aide à travailler plus facilement avec des partenaires qui n’utilisent pas Azure AD, en travaillant avec des systèmes d'identité qui supportent les normes SAML ou WS-Fed. Une fois que vous avez établi une relation de fédération directe avec un partenaire, tout nouvel utilisateur invité que vous invitez à partir de ce domaine peut collaborer avec vous en utilisant son compte organisationnel existant, ce qui rend l'expérience utilisateur plus transparente pour vos invités.

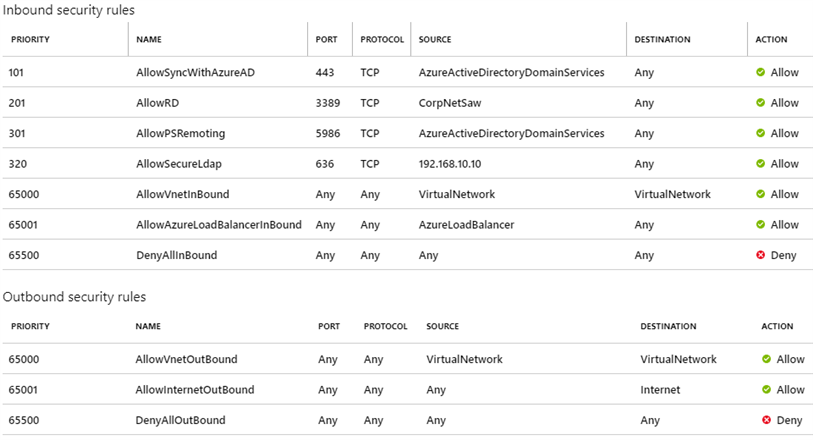

- Un nouveau tag pour le service Azure AD Domain Services est disponible pour les groupes de sécurité réseau (NSG). Si vous ne souhaitez pas gérer de longues listes d'adresses IP, vous pouvez utiliser le nouveau tag de service AzureActiveDirectoryDomainServices dans votre groupe de sécurité réseau Azure pour sécuriser le trafic entrant vers votre sous-réseau virtuel Azure AD Domain Services.

- Public Preview des événements d’audit de sécurité pour Azure AD Domain Services. L'audit de sécurité permet d'avoir une vision critique des services d'authentification en diffusant les événements d'audit de sécurité vers des ressources ciblées, notamment Azure Storage, Azure Log Analytics et Azure Event Hub, en utilisant le portail Azure AD Domain Service.

- Nouvelle routine de vérification des noms de groupe dupliqués dans le portail Azure AD lors de la création ou de la mise à jour du groupe. Le portail vous demandera de modifier le nom si celui-ci est déjà utilisé.

- Les applications AD d'Azure peuvent maintenant s'enregistrer et utiliser des URIs de réponse (redirection) avec des paramètres de requête statiques (par exemple, https://contoso.com/oauth2?idp=microsoft) pour les requêtes OAuth 2.0. Le paramètre de requête statique est soumis à une chaîne de caractères correspondant aux URI de réponse, comme toute autre partie de l'URI de réponse. S'il n'y a pas de chaîne de caractères enregistrée qui correspond à l'URL-décodée redirect-uri, la requête est rejetée. Si l'URI de réponse est trouvée, la chaîne entière est utilisée pour rediriger l'utilisateur, y compris le paramètre de requête statique. Les URIs à réponse dynamique sont toujours interdites parce qu'elles représentent un risque pour la sécurité et ne peuvent pas être utilisées pour conserver des informations d'état dans une demande d'authentification. Pour ce faire, vous devez utiliser le paramètre d'état.

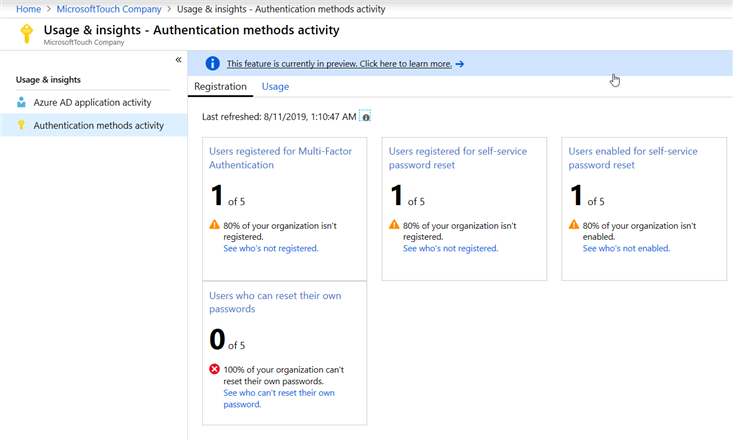

- Public Preview d’un rapport Authentication methods usage & insights afin de vous aider à comprendre comment des fonctionnalités comme l'authentification multi-facteurs et la réinitialisation des mots de passe en libre-service sont utilisées dans l’entreprise, y compris le nombre d'utilisateurs enregistrés pour chaque fonctionnalités, la fréquence à laquelle la réinitialisation des mots de passe en libre-service est utilisée pour réinitialiser les mots de passe et la méthode par laquelle elle est effectuée.

- Public Preview de nouveaux rapports de sécurité plus intuitifs. Une nouvelle bannière en haut des rapports de sécurité existants offre les fonctionnalités supplémentaires suivantes :

- Filtrage et tri avancés

- Actions en masse, telles que le rejet du risque d'utilisateur

- Confirmation d’identités compromises ou sûres

- État de risque : Dismissed, Remediated, et Confirmed compromised

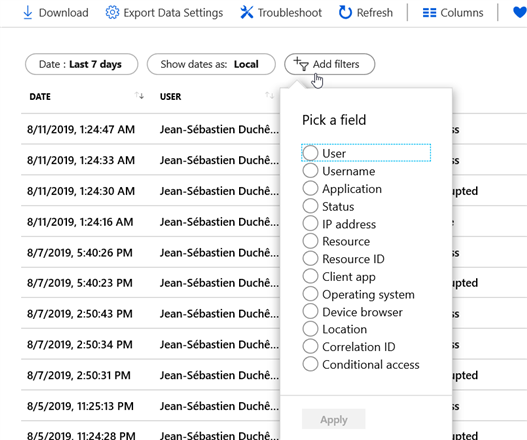

- Microsoft a mis à jour les rapports du journal d'audit et de connexion afin que vous puissiez maintenant appliquer divers filtres sans avoir à les ajouter en colonnes sur les écrans de rapport. Vous pouvez aussi décider combien de filtres vous voulez afficher à l'écran.

- Les journaux d'activités d'Azure AD (rapports d'audit et de connexion) sont maintenant disponibles via le module Azure AD PowerShell. Auparavant, vous pouviez créer vos propres scripts à l'aide de l'API MS Graph, et maintenant Microsoft a éténdu cette capacité aux cmdlets PowerShell.

On retrouve les modifications de service suivantes :

- Mise à jour du service Azure AD Application Proxy pour ne supporter que TLS 1.2. Cette limitation sera initialement étendue aux clients qui utilisent déjà les protocoles TLS 1.2, sans impacte pour les autres. Le retrait complet des protocoles TLS 1.0 et TLS 1.1 sera terminée le 31 août 2019. Les clients qui utilisent toujours TLS 1.0 et TLS 1.1 ont reçu un message pour se préparer à ce changement.

- De nouvelles modifications de l'interface utilisateur sont apportées à la partie Add from the gallery depuis la tuile Add an application. Ces changements aideront à trouver plus facilement les applications qui prennent en charge le provisionnement automatique, OpenID Connect, Security Assertion Markup Language (SAML), et Password single sign-on (SSO).

- Le 26 juillet 2019, Microsoft a modifié la façon dont il fournit des jetons d'application seulement (App-only tokens) à travers l’autorisation des identifiants clients. Auparavant, les applications pouvaient récupérer les jetons en appelant d'autres applications, sans vérifier que l’application soit sur le tenant. Microsoft a mis à jour ce comportement pour que seules les ressources du tenant, ne puissent être appelées que par les applications client qui existent dans les ressources du tenant.