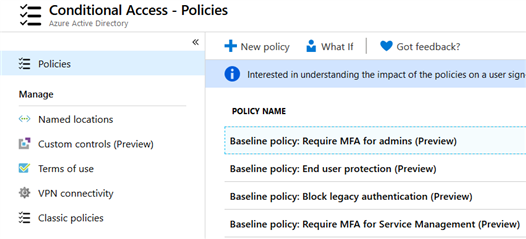

Depuis plusieurs semaines, vous avez pu voir apparaître des stratégies d’accès conditionnel proposées par défaut dans Azure Active Directory. Actuellement en Preview, on retrouve notamment :

- Baseline policy: Require MFA for Admins

- Baseline policy: End user protection

- Baseline policy: Block legacy Authentication

- Baseline policy: Require MFA for Service Management

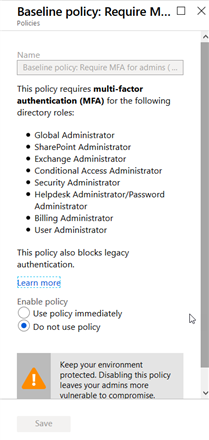

Je ne détaillerais pas chacune d’entre elle mais la première qui demande l’authentification à facteurs multiples pour les administrateurs, peut être dangereuse. Elle s’applique à tous les comptes qui disposent des rôles :

- Global Administrator

- SharePoint Administrator

- Exchange Administrator

- Conditional Access Administrator

- Security Administrator

- Helpdesk Administration/Password Administrator

- Billing Administrator

- User Administrator

La particularité de ces stratégies est qu’il n’est pas possible d’exclure des utilisateurs. Ainsi, elle s’applique à tous les utilisateurs ayant ces rôles. Ceci inclut : les comptes de service ou les comptes de secours (pour la reprise en main du tenant en cas de problème.

Je vous recommande d’être très précautionneux en activant cette stratégie et peut être créer votre stratégie qui vous permettra d’exclure certains comptes utilisateurs.