Je vous en parlais dans un article précédent, une des grandes forces de la suite Entreprise Mobility + Security (EMS) est sa capacité à réaliser de l’accès conditionnel à certains services. Elle fournit une brique essentielle à la sécurisation des services de l’entreprise.

Il est possible de créer des scénarios liés à l’enregistrement de périphériques dans Microsoft Intune. Vous pouvez par exemple demander de valider ce mécanisme par un facteur supplémentaires (Appel, SMS ou Application). C’est ce scénario que nous détaillerons ici.

Notez que l’accès conditionnel des applications SaaS requiert une licence Azure Active Directory Premium. Si vous avez souscrit à des abonnements Microsoft Intune seul (Intune Direct A) alors cette fonctionnalité n’est pas disponible.

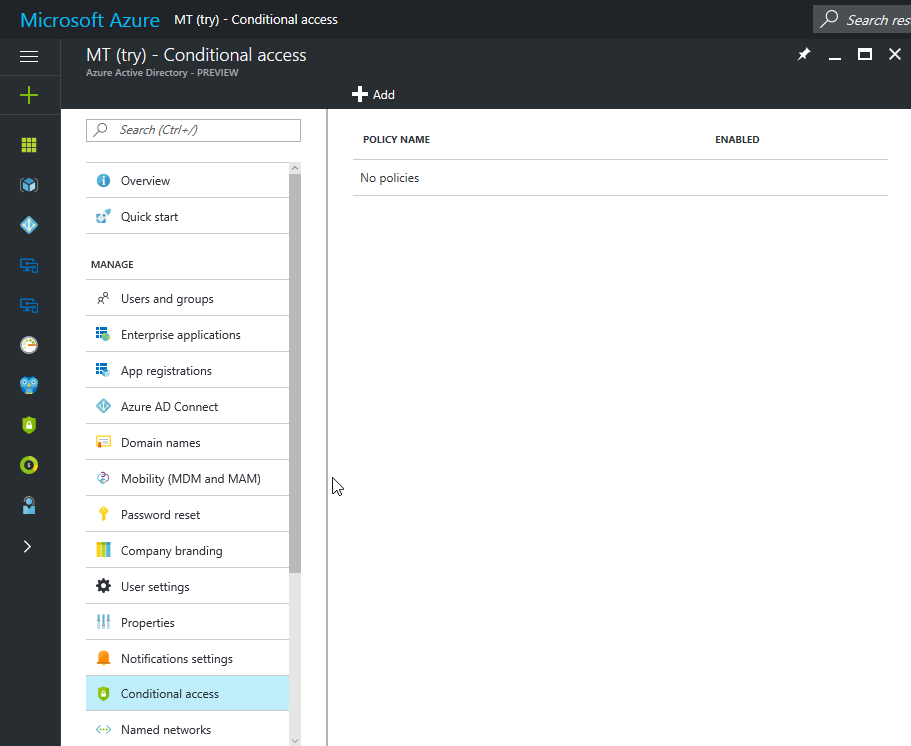

Pour configurer l’accès conditionnel à des applications SaaS telles qu’Office 365, ouvrez le portail Azure et naviguez dans More Services > Azure Active Directory. Choisissez Conditional Access puis Add.

Note : L’administrateur qui configure les règles d’accès conditionnel doit avoir une licence EMS E3 ou Azure Active Directory Premium assignée.

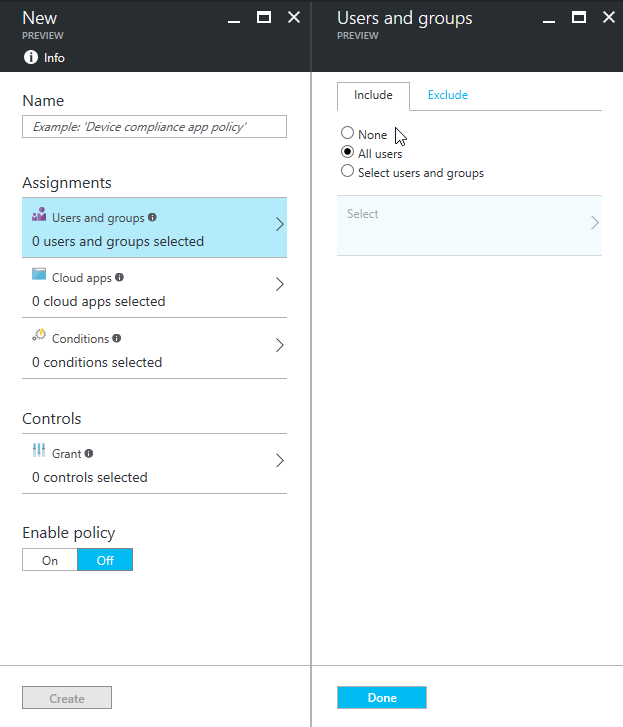

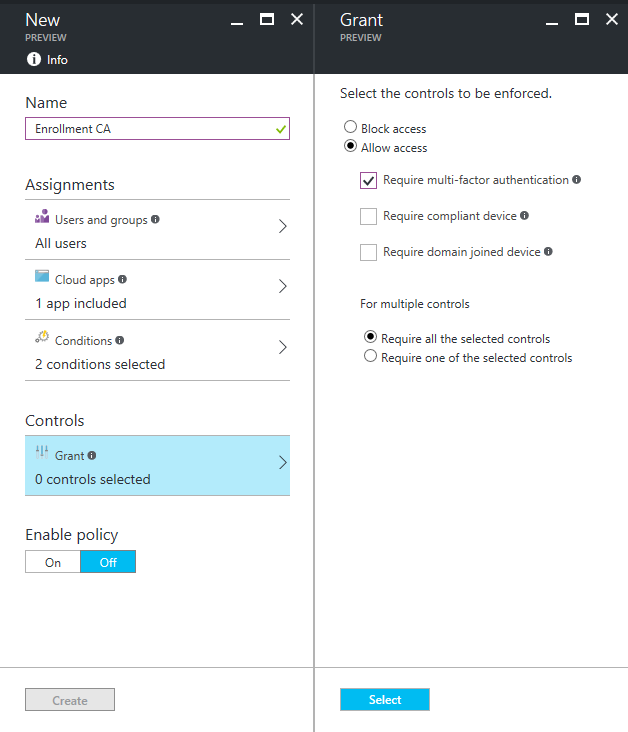

Pour procéder à la création, vous devez d’abord choisir à quels utilisateurs vous souhaitez attribuer la règle :

- Aucun

- Tous les utilisateurs

- Des utilisateurs ou des groupes spécifiques.

Vous pouvez aussi exclure des utilisateurs de cette règle (par exemple lorsque vous choisissez de l’appliquer à tous les utilisateurs).

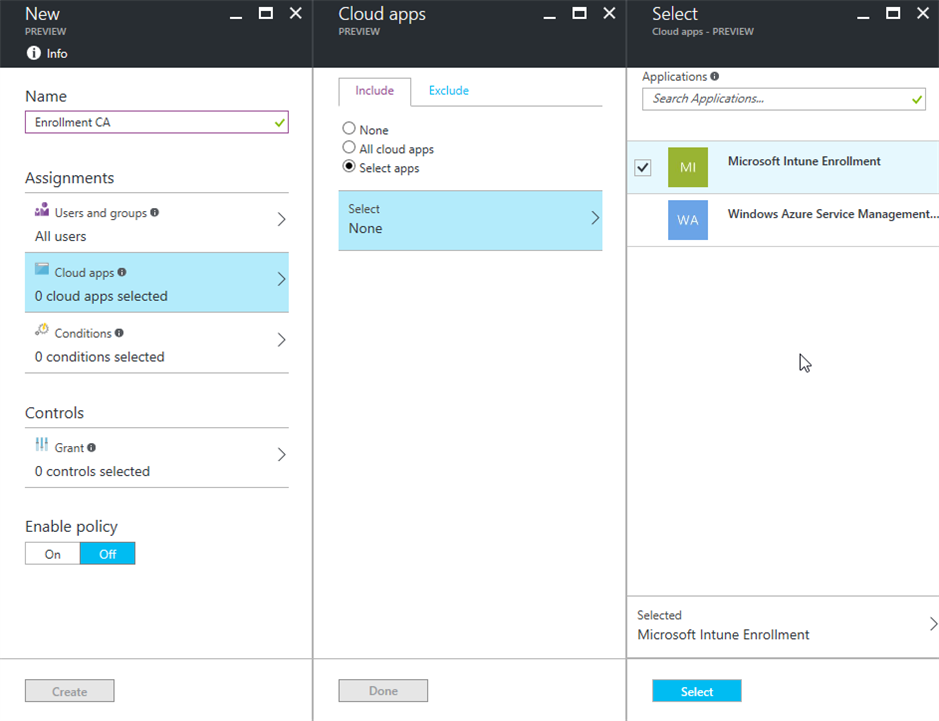

Dans la partie Cloud apps, choisissez l’application Microsoft Intune Enrollment.

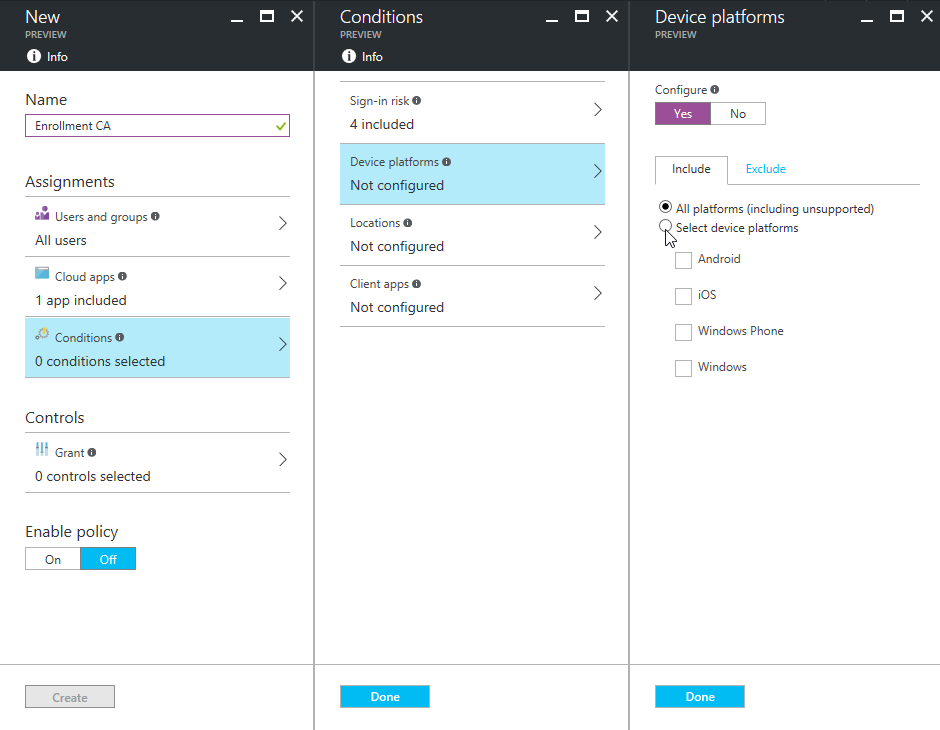

Ensuite, vous pouvez choisir les conditions d’application de la règle. Ceci ne constitue pas une obligation. Si vous ne spécifiez pas de conditions, la règle s’applique pour les applications définies dans tous les cas. Sinon, vous pouvez jouer sur :

- Le niveau de risque de la connexion. Le niveau est jugé par Azure Active Directory lorsque l’utilisateur se connecte par exemple d’un emplacement inconnu ou depuis une adresse IP malicieuse, etc.

- Les plateformes (Android, iOS, Windows Phone, Windows). Vous pouvez cibler toutes les plateformes, des plateformes spécifiques ou en exclure certaines.

- L’emplacement en choisissant d’appliquer quel que soit l’emplacement ou uniquement depuis des adresses IP connues.

- Les applications clientes utilisées n’ont pas véritablement d’intérêt dans ce scénario.

Enfin, vous devez terminer en choisissant les contrôles à appliquer dans les conditions définies par la règle. Vous pouvez choisir de :

- Bloquer l’accès

- Autoriser l’accès en demandant une authentification à facteurs multiples. Ne cochez pas les case Require compliant device ou Require domain joined devices puisqu’elles n’ont pas d’intérêt dans ce scénario.

Note : N’oubliez pas d’activer la stratégie pour l’application de cette dernière.

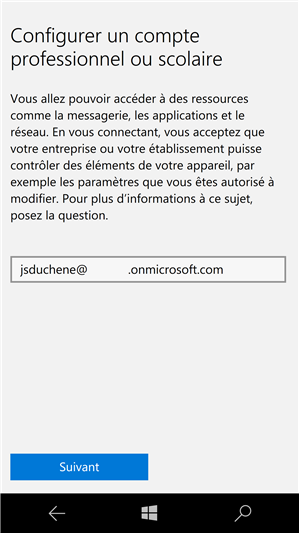

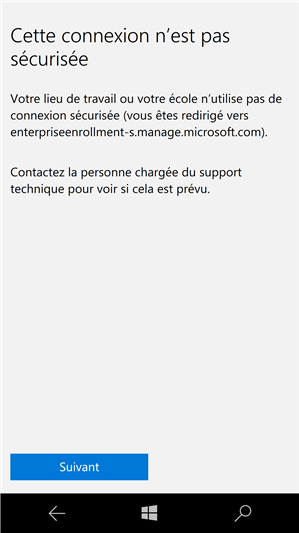

Une fois créé et activée, vous pouvez initier une tentative d’enregistrement sur un périphérique. L’application (portail d’entreprise ou application Settings de Windows Phone) vous renverra que la connexion n’est pas sécurisée :

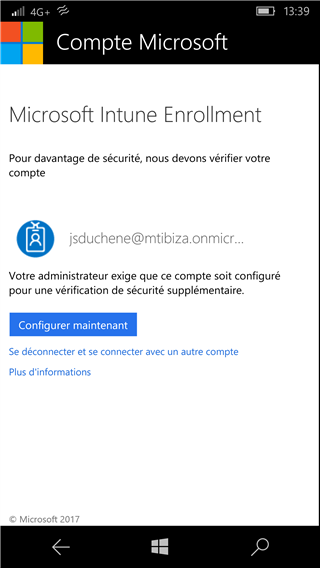

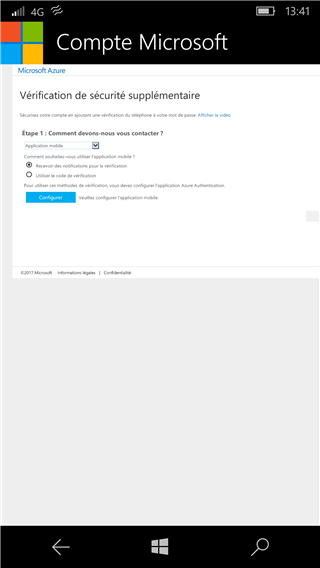

Si l’utilisateur n’avait jamais configuré les mécanismes d’authentification à facteurs multiples, il est alors invité à leur faire : Plusieurs options s’offrent à lui :

- Recevoir un appel d’authentification

- Recevoir un code par SMS

- Utiliser une authentification via l’application Microsoft Authenticator. Dans ce scénario vous avez le choisir d’utiliser un code de vérification régénéré toutes les 30 secondes ou recevoir des notifications pour la vérification.

C’est cette dernière option que nous détaillerons ici. Les deux premières méthodes requièrent du réseau. La notification via l’application Microsoft Authenticator nécessite une connexion Internet. La génération d’un code de vérification peut fonctionner sans réseau et sans accès à Internet.

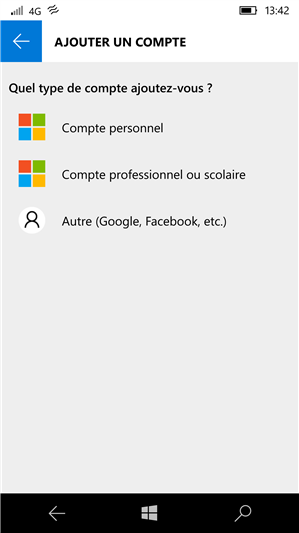

Vous devez bien entendu vous munir de Microsoft Authenticator à télécharger sur le Store iOS, Android ou Windows. Renseigner un compte professionnel ou scolaire.

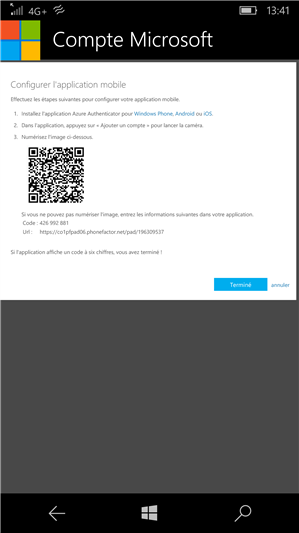

Vous pouvez ensuite lire un QR code ou renseigner un code et une URL :

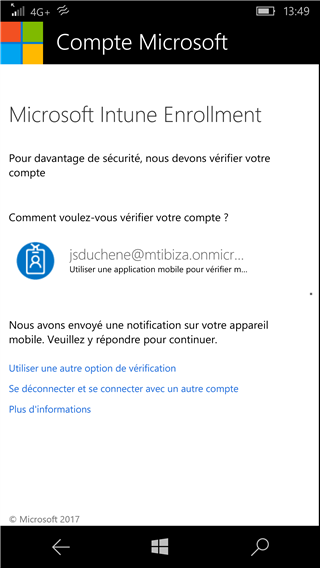

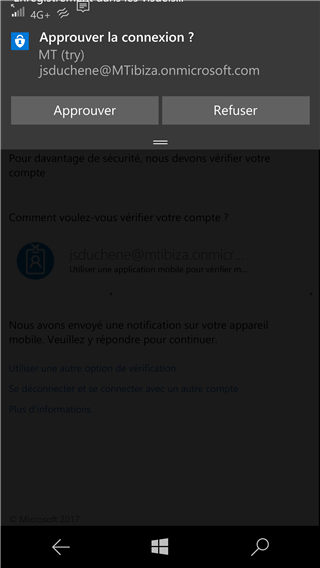

Une fois configuré, vous pouvez repasser à phase d’enregistrement. Le processus détecte que la configuration du facteur supplémentaire est faite et vous proposer de vous connecter. Lors de la connexion, vous êtes invité à valider la notification :

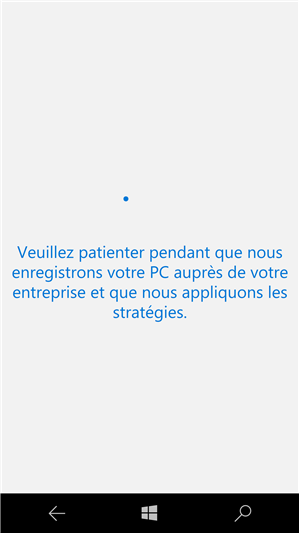

Une fois validé, le processus d’enregistrement a lieu.