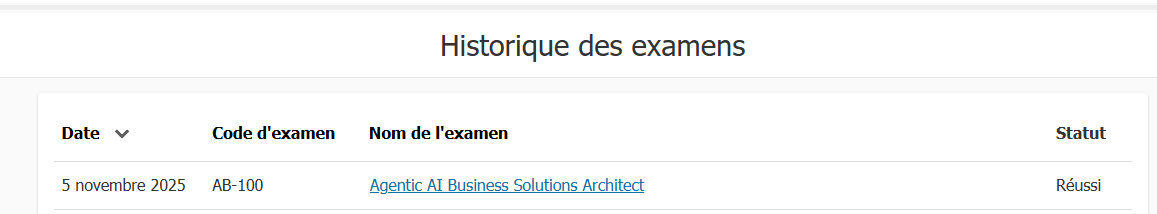

Si vous avez passé les nouvelles certifications Bêta sur l’agentique, Microsoft vient de mettre en ligne les résultats de la certification Microsoft Certified: Agentic AI Business Solutions Architect

Pour rappel, voici les différents éléments qui sont évalués :

- Planifier des solutions métier basées sur l’IA (25 à 30%)

- Concevoir des solutions métier basées sur l’IA (25 à 30%)

- Déployer des solutions métier basées sur l’IA (40 à 45%)