Lorsque vous mettez en place une stratégie de gouvernance et de protection de l’information notamment via les services Microsoft Purview Information Protection, il y a certaines configurations Microsoft Entra qui peuvent rendre l’expérience utilisateur ou la solution inutilisables. Je vous propose de partager quelques points d’attention à vérifier pour éviter ce genre de configurations :

Paramétrages d’accès inter-tenants

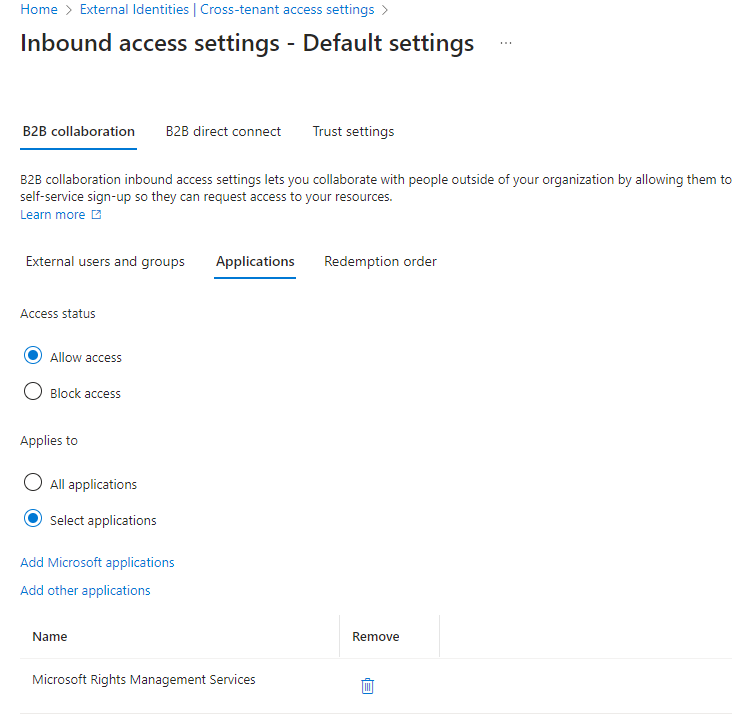

Les paramétrages d’accès inter-tenants (cross-tenant access settings) peuvent bloquer les utilisateurs d’une autre organisation ou vos utilisateurs si une autre organisation a configuré certaines options. Par défaut, les tenants ne sont pas configurés de cette manière mais un changement de configuration. Par exemple si vous avez configurez des paramétrages d’accès entrant ou sortant pour bloquer l’accès pour toutes les applications ou un sous ensemble regroupant notamment des applications relatives à Information Protection.

Vous devez spécifiquement autoriser l’application : Microsoft Azure Information Protection avec 00000012-0000-0000-c000-000000000000 via :

- Pour permettre le partage de contenu chiffré avec une autre organisation, créez un paramètre entrant qui autorise l'accès à Microsoft Azure Information Protection (ID : 00000012-0000-0000-c000-000000000000).

- Pour autoriser l'accès au contenu chiffré que les utilisateurs reçoivent d'autres organisations, créez un paramètre sortant qui autorise l'accès à Microsoft Azure Information Protection (ID : 00000012-0000-0000-c000-000000000000).

Stratégies d’accès conditionnel

Si l’entreprise a mis en place des stratégies d'accès conditionnel Microsoft Entra qui incluent Microsoft Azure Information Protection et que la politique s'étend aux utilisateurs externes qui doivent ouvrir des documents chiffrés par votre organisation :

- Pour les utilisateurs externes qui ont un compte Microsoft Entra dans leur propre tenant, Microsoft recommande d'utiliser les paramètres d'accès inter-tenants des Identités externes pour configurer les paramètres de confiance pour les Claims MFA d'une, de plusieurs ou de toutes les organisations Microsoft Entra externes.

- Pour les utilisateurs externes non couverts par l'entrée précédente, par exemple, les utilisateurs qui n'ont pas de compte Microsoft Entra ou que vous n'avez pas configuré les paramètres d'accès inter-tenant pour les paramètres de confiance, ces utilisateurs externes doivent avoir un compte d'invité dans votre tenant.

Comptes invités

Vous pouvez avoir besoin de comptes invités dans votre tenant Microsoft Entra pour que des utilisateurs externes puissent ouvrir des documents chiffrés par l’entreprise. On retrouve plusieurs options pour créer les comptes invités :

- Créez vous-même ces comptes invités. Vous pouvez spécifier n'importe quelle adresse email que ces utilisateurs utilisent déjà. Par exemple, leur adresse Gmail. L'avantage de cette option est que vous pouvez restreindre l'accès et les droits à des utilisateurs spécifiques en spécifiant leur adresse électronique dans les paramètres de chiffrement. L'inconvénient est la surcharge administrative liée à la création du compte et à la coordination avec la configuration de l'étiquette.

- Utilisez l'intégration de SharePoint et OneDrive avec Microsoft Entra B2B pour que les comptes invités soient automatiquement créés lorsque vos utilisateurs partagent des liens. L'avantage de cette option est de réduire la charge administrative puisque les comptes sont créés automatiquement, et de simplifier la configuration de l'étiquette. Pour ce scénario, vous devez sélectionner l'option de chiffrement Add any authenticated user car vous ne connaîtrez pas les adresses électroniques à l'avance. L'inconvénient est que ce paramètre ne vous permet pas de restreindre les droits d'accès et d'utilisation à des utilisateurs spécifiques.

Les utilisateurs externes peuvent également utiliser un compte Microsoft pour ouvrir des documents chiffrés lorsqu'ils utilisent Windows et Microsoft 365 Apps ou Office 2019. Plus récemment pris en charge pour d'autres plateformes, les comptes Microsoft sont également pris en charge pour l'ouverture de documents chiffrés sur macOS (Microsoft 365 Apps, version 16.42+), Android (version 16.0.13029+) et iOS (version 2.42+). Par exemple, un utilisateur de l’entreprise partage un document chiffré avec un utilisateur extérieur à l’entreprise, et les paramètres de chiffrement spécifient une adresse e-mail Gmail pour l'utilisateur externe. Cet utilisateur externe peut créer son propre compte Microsoft en utilisant son adresse électronique Gmail. Ensuite, après s'être connecté avec ce compte, il peut ouvrir le document et le modifier, conformément aux restrictions d'utilisation spécifiées pour lui.

Comme vous ne pouvez pas être sûr que les utilisateurs externes utiliseront une application client Office prise en charge, le partage de liens depuis SharePoint et OneDrive après la création de comptes d'invités (pour des utilisateurs spécifiques) ou lorsque vous utilisez l'intégration de SharePoint et OneDrive avec Microsoft Entra B2B (pour tout utilisateur authentifié) est une méthode plus fiable pour soutenir la collaboration sécurisée avec les utilisateurs externes.

Vous comprenez donc que l’accompagnement au changement de vos utilisateurs pour les partages externes est essentiel !

Plus d’informations sur : Microsoft Entra configuration for content encrypted by Microsoft Purview Information Protection | Microsoft Learn