iOS 16 est attendu pour la fin de l’année. A partir de cette publication, iOS 14/iPadOS 14 sera un prérequis à l’installation du portail d’entreprise Intune, les stratégies de protection applicative (APP/MAM). Si vous gérez des périphériques iOS/iPadOS, il se peut que vous ayez des périphériques qui ne pourront pas être mis à niveau vers la version minimale prise en charge (iOS 14/iPadOS 14). Consultez la documentation Apple suivante afin de vérifier quels périphériques prennent en charge iOS 14 ou iPadOS 14 (le cas échéant).

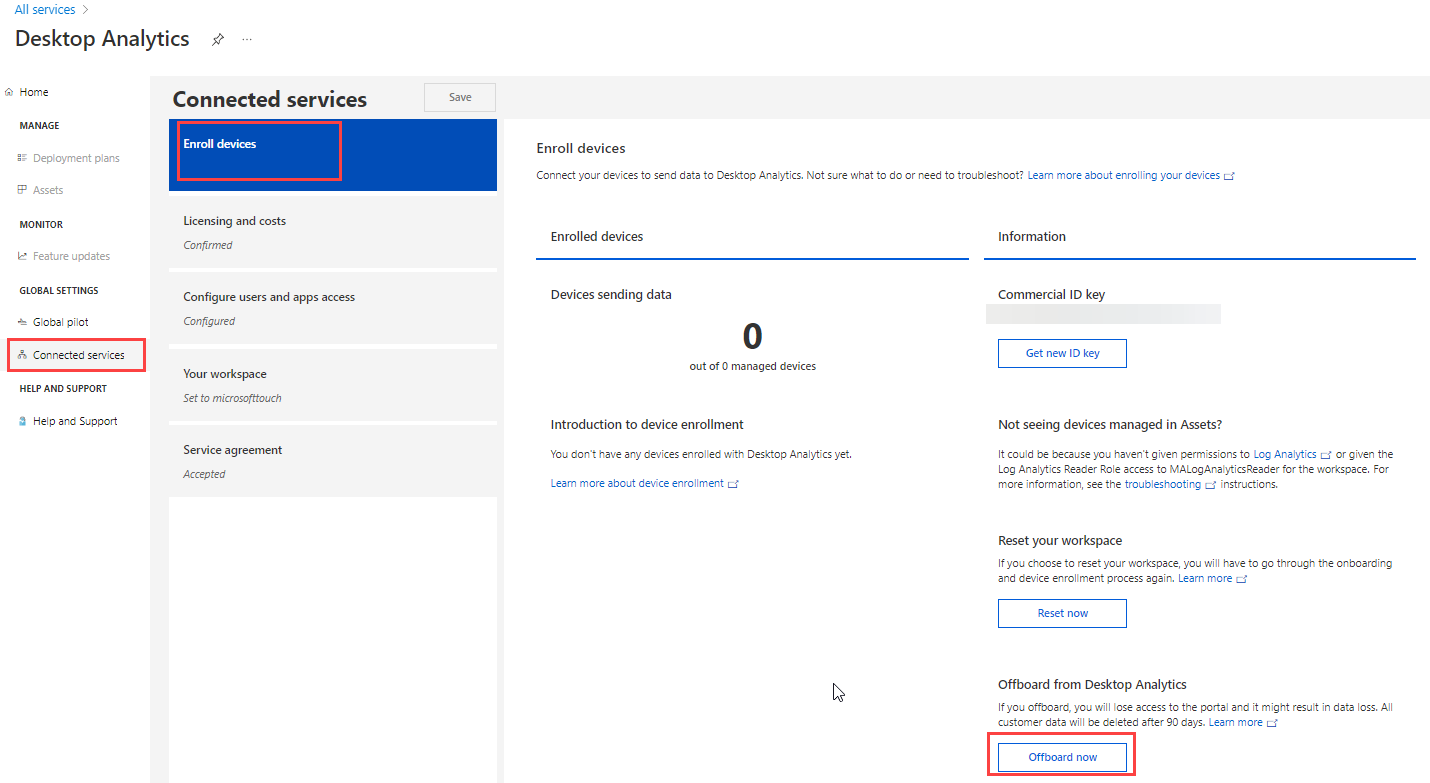

Vérifiez vos rapports Intune pour voir quels périphériques ou utilisateurs peuvent être affectés. Pour les périphériques gérés en MDM, allez dans Devices > All devices et filtrez par OS. Pour les périphériques avec des stratégies de protection des applications, allez dans Apps > Monitor > App protection status > App Protection report: iOS, Android.