Microsoft a annoncé à l’occasion du Windows Server Summit le nom du nouveau système d’exploitation serveur. Windows Server 2025 apportera notamment les éléments suivants :

Général

- Patching à chaud (Hot Patching)

- On retrouvera une licence perpétuelle et un modèle “Pay-as-you-Go”

- Le Wi-Fi sera activé par défaut, à condition d’avoir du matériel compatible.

- Introduction de

- Local KDC : Un service Kerberos Key Distribution construit dans Windows, pas juste dans le contrôleur de domaine.

- IAKerb : Un mécanisme de négociation Kerberos

- Dépréciation de Mailslots

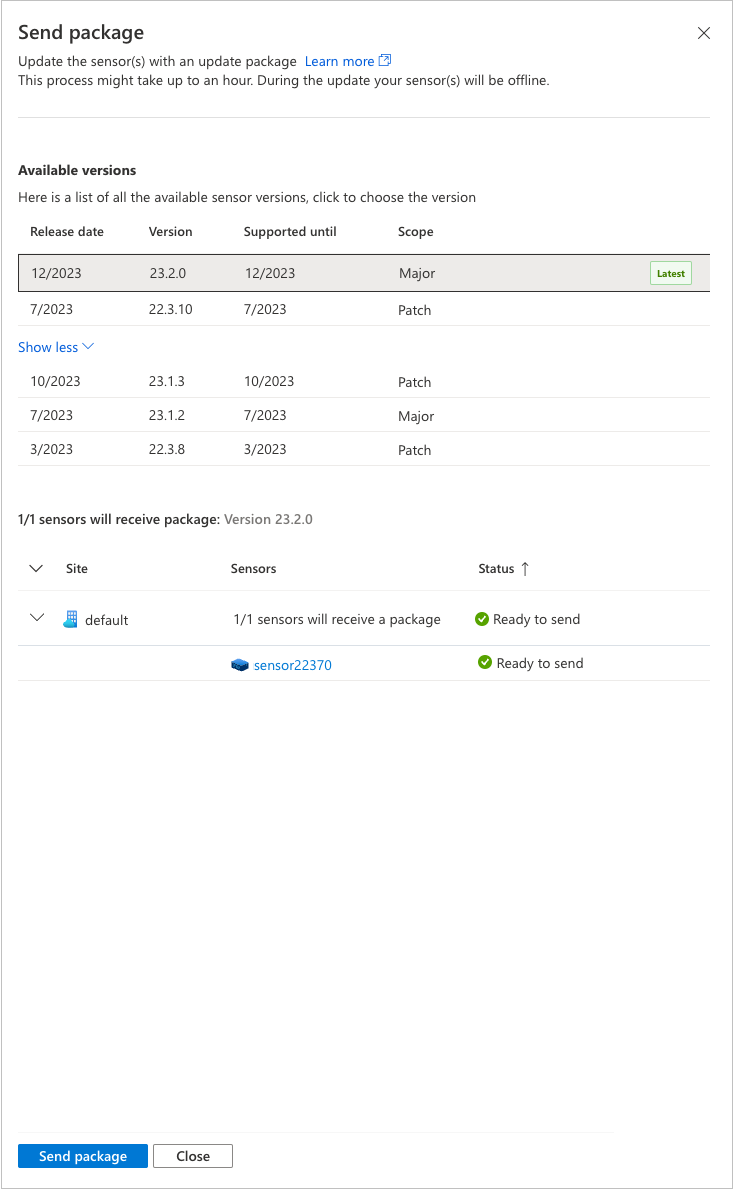

- Mise à jour de Windows Server 2022 à Windows Server 2025 simplifiée via Windows Update

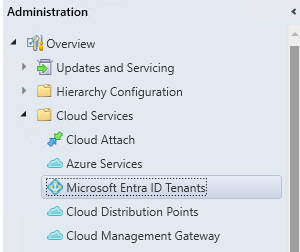

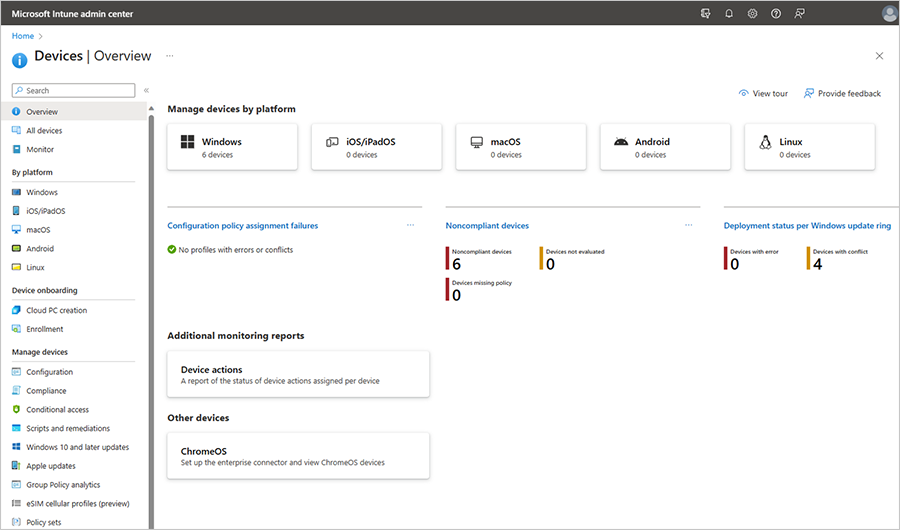

- Onboarding dans Azure Arc simplifié.

- Support de Microsoft 365 Apps durant la période de support principal.

Stockage

- Optimisation pour le stockage NVMe (70% plus d’IOPS)

- Amélioration des performances

- Utilisation plus faible du CPU

- NVMe-oF TCP initiator

- Amélioration des performances et des journaux pour Storage Replkica

- La compression Storage Replica est disponible dans toutes les éditions Windows Server

- Déduplication et Compression native pour ReFS.

- Désactivation de NTLM pour SMB

- SMB Signing est activé par défaut pour Windows Enterprise, Education et Pro ainsi que toutes les éditions de Windows

Failover Clustering

- Migration en direct des VMs basés sur des certificats

- Clusters Stretch Storage Spaces Direct S2D) entre deux sites

- Amélioration de la fiabilité et des performances de Cluster-Aware Updating (CAU)

Virtualisation

- Windows Server 2025 offre une meilleure prise en charge des GPU au travers d’Hyper-V via support GPU-P permettant la création de partitions GPUs.

Conteneurs

- Vous pouvez exécuter des images de conteneurs WS2022 sans avoir à mettre à jour l’image de base

- Réduction de la taille des images avec des couches incrémentielles plus petites

- Amélioration de la couverture de la compatibilité applicative pour Nano Server

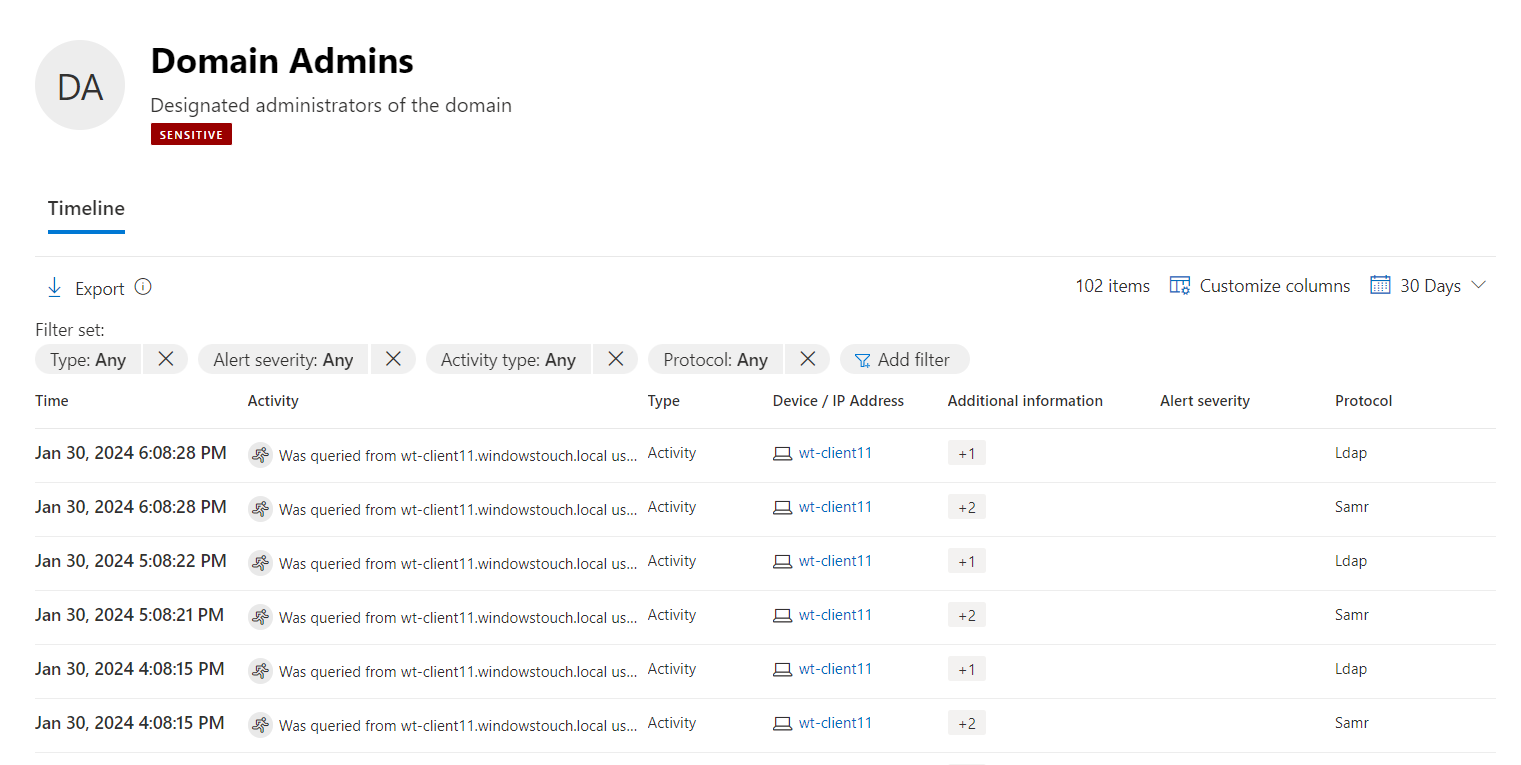

Active Directory

- Un nouveau niveau fonctionnel Active Directory (Windows Server 2025)

- Les communications LDAP supporteront TLS 1.3 pour LDAP over TLS.

- Les protocoles historiques SAM-RPC seront bloqué par défaut.

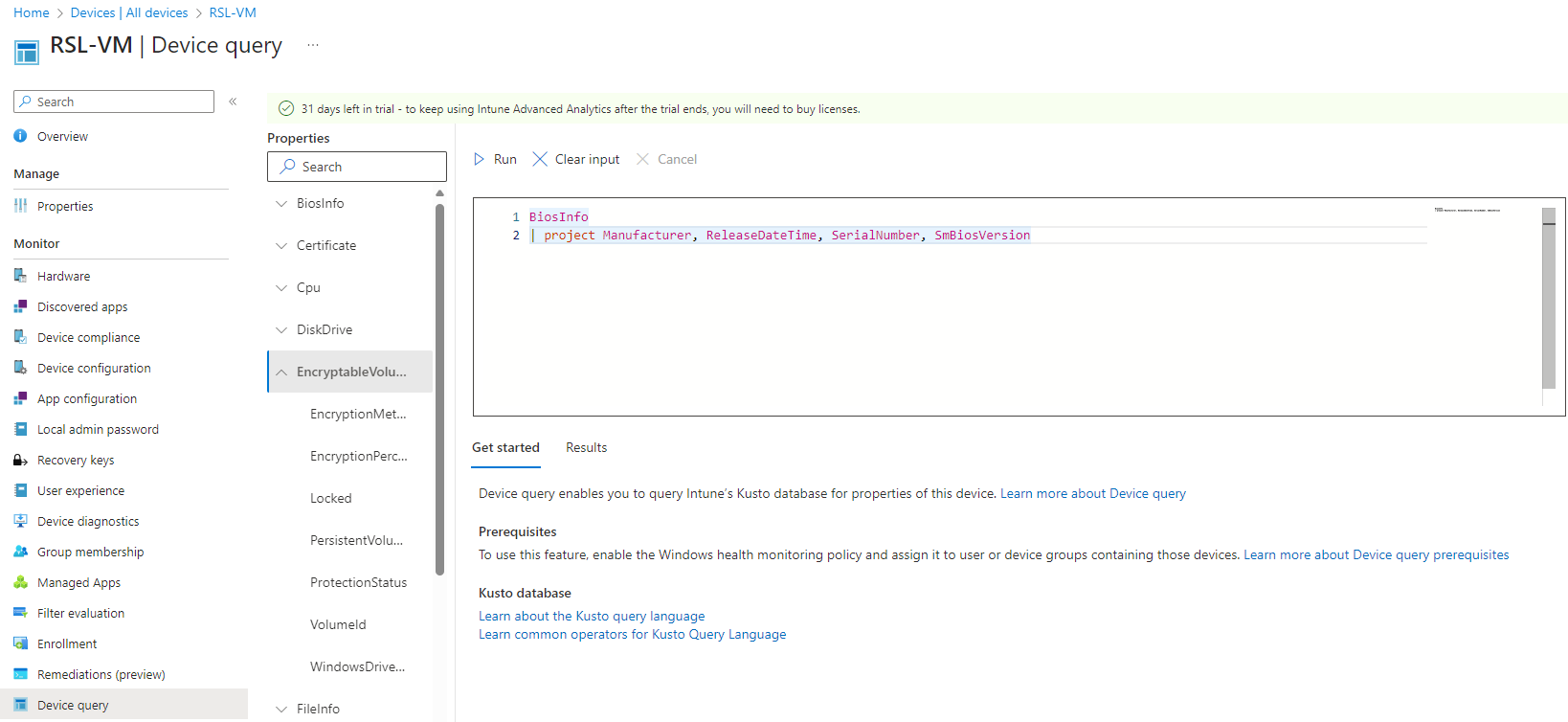

- Support de NUMA pour Active Directory

- Les nouveaux contrôleurs de domaine sont installés avec une taille de page de 32K et utilisent des ID de valeur longue de 64 bits. (au lieu de 8k précédemment). La compatibilité avec la version précédente est maintenue car la taille de page de 32K est optionnelle. Un changement au niveau de la forêt est nécessaire pour l’utilisation de la taille de page de 32K ; dans ce cas l’ensemble des contrôleurs de domaine doivent être compatibles.

- Des compteurs de performance supplémentaires vont être ajoutés

- L’ensemble de collecteur de données de diagnostic Active Directory va être mis à jour.

- Ajout d'un mode RootDSE pour définir la priorité sur des liens de réplication spécifiques

- Les liens de réplication renforcés sont prioritaires dans la file d'attente de réplication

- Annonce de la dépréciation de NTLM.

Participer à la Private Preview !

Plus d’informations sur les nouveautés : What’s New in Windows Server v.Next (microsoft.com)

Source : Introducing Windows Server 2025! - Microsoft Community Hub