Voici un résumé des changements et fonctionnalités apportés à Microsoft Defender for Endpoint introduits dans le mois.

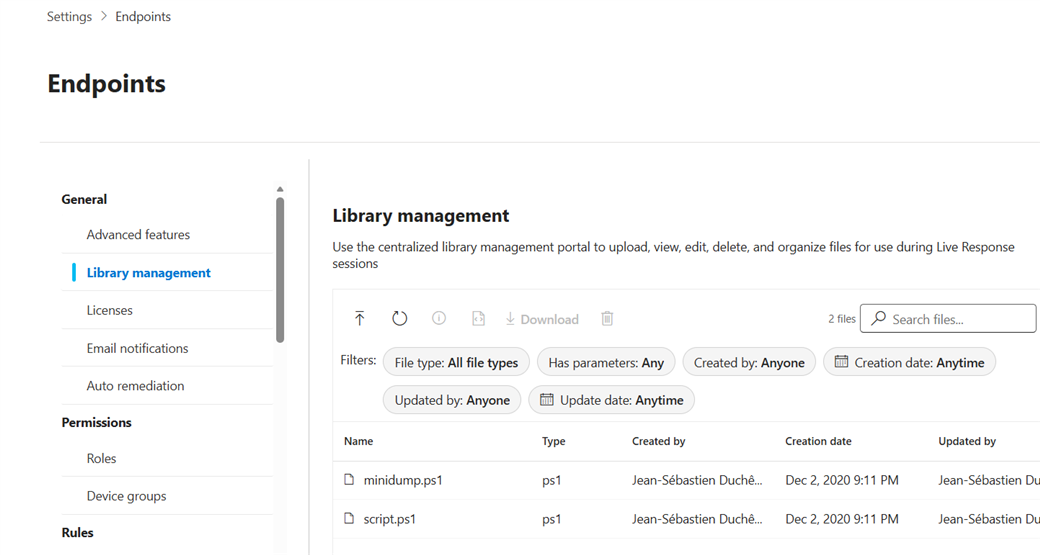

- Microsoft publie la gestion de la librairie de scripts utilisés pour le Live Response. Vous pouvez désormais afficher et gérer les fichiers et scripts utilisés pendant les sessions de réponse en direct dans le portail Microsoft Defender. Grâce à cette amélioration, vous bénéficiez d'une vue centralisée de tous les fichiers téléchargés et de leurs propriétés, et pouvez télécharger, afficher et supprimer des fichiers en dehors de la session de réponse en direct.

- Dans la version de mai du client Defender for Endpoint pour macOS (Build: 101.25122.0008 | Release version: 20.125122.8.0), on retrouve :

- Atténuation d'un éventuel problème de performances EDLP lié au comportement du profil MDM

- Des corrections de bugs et performances.

- Dans la version de mai du client Defender for Endpoint pour Linux (Build: 101.25102.0005 | Release version: 30.125102.0005.0), on retrouve :

- Détection améliorée des vulnérabilités pour les composants React grâce à une télémétrie optimisée. Cela inclut la prise en charge de l'identification (CVE-2025-55182), offrant une couverture de sécurité plus complète pour les applications basées sur React.

- Le traitement des processus de l'agent a été rationalisé en supprimant la dépendance à telemetryd_v2, ce qui permet une collecte de télémétrie plus efficace et plus cohérente. Cette modification s'applique aux versions 101.24062.0001 et ultérieures, sans impact sur les fonctionnalités, la collecte de données ou les configurations des clients. Toutes les fonctionnalités restent intactes et aucune action n'est requise de la part des clients.

- Ajout de la prise en charge de Debian 13..

- Autres améliorations de stabilité et corrections de bugs.

- Dans la version de mai du Client Defender for Endpoint pour Android (1.0.8605.0101), on retrouve l’amélioration des performances et corrections de bugs.

- Dans la version de janvier du client Defender for Endpoint pour iOS (1.1.74100101), on retrouve l’amélioration des performances et corrections de bugs.

Plus d’informations sur : What's new in Microsoft Defender for Endpoint | Microsoft Docs