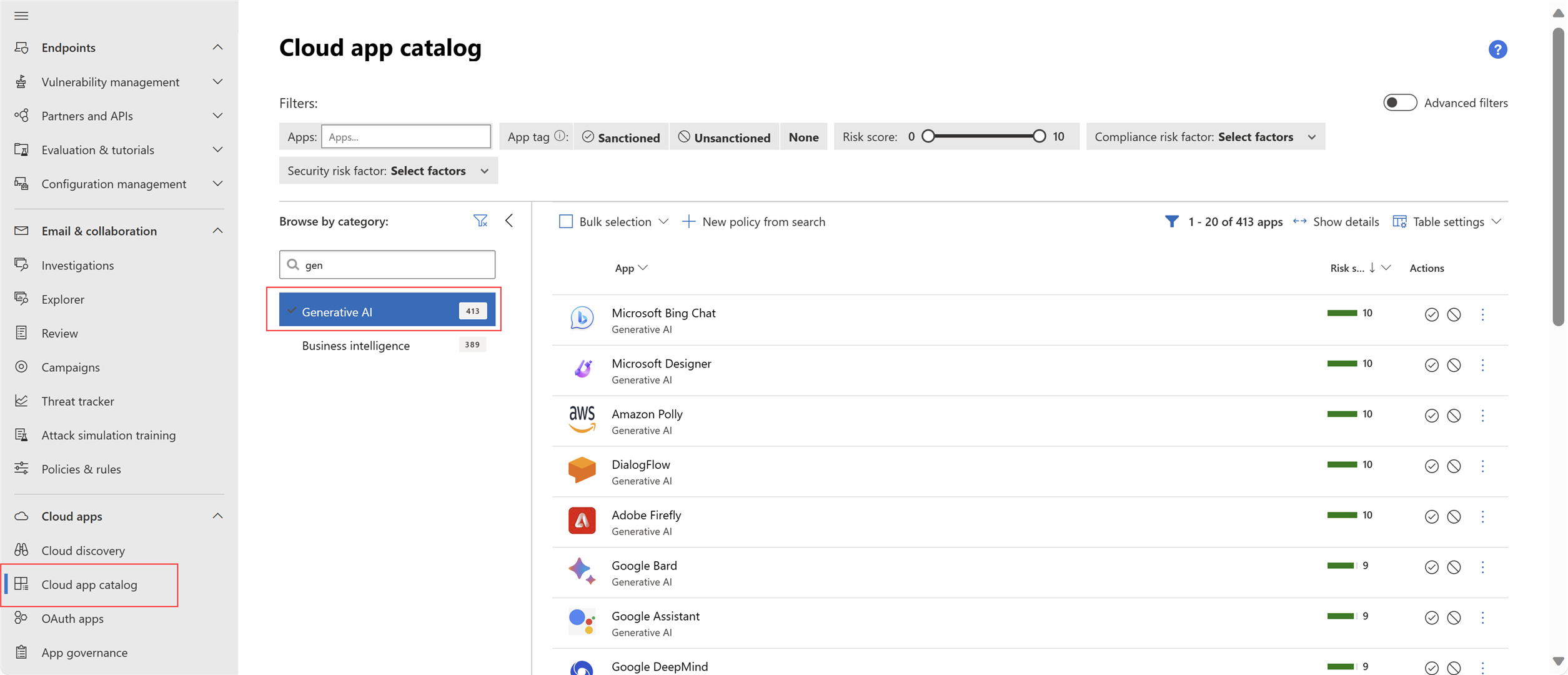

En avril dernier, Microsoft annonçait officiellement la fin de support du composant additionnel d’Azure Information Protection pour Office. Pour rappel, le client Microsoft 365 Apps comprend dorénavant par défaut les fonctions d’étiquetage de documents sans avoir à installer un composant additionnel. Cette annonce démarrait 12 mois de notification avant la date fatidique du 11 avril 2024. Les clients ont normalement reçu une notification dans le centre de message Microsoft 365. Pour rappel, le client AIP Unified Labeling comprend les éléments suivants :

- Le composant additionnel pour Office qui arrive donc en fin de support. Ces derniers mois, Microsoft a travaillé à développer l’ensemble des fonctionnalités directement dans le client Microsoft 365 Apps.

- Le composant additionnel pour Windows qui permet notamment d’avoir accès à la classification et au chiffrement via le clic droit et permet aussi de classifier des documents non Microsoft mais aussi la visionneuse Windows pour ces documents.

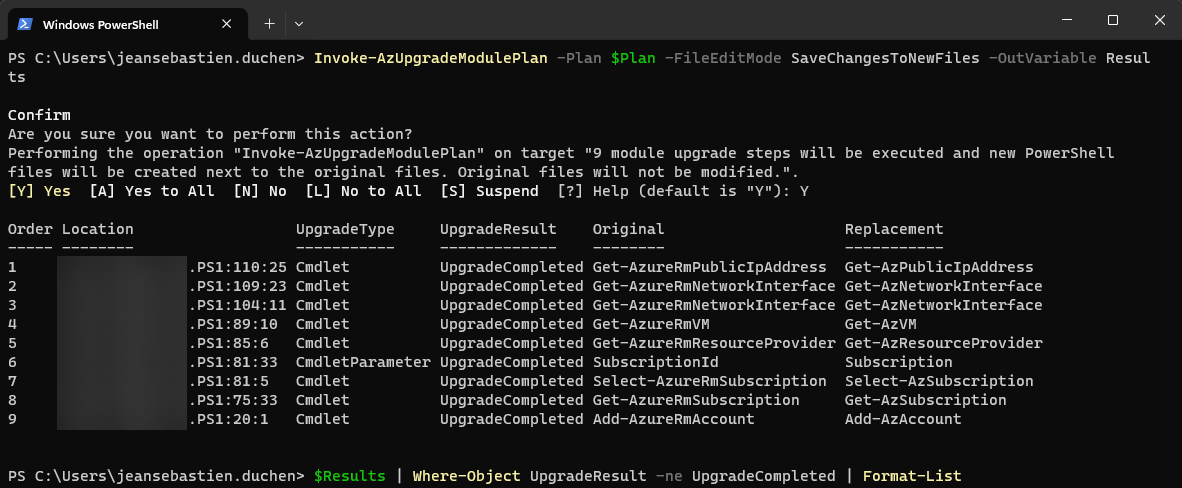

- Le composant PowerShell AIP qui permet notamment de faire des opérations d’administration localement comme l’étiquetage de documents en masse par PowerShell, etc.

Si vous souhaitez plus d’informations pour préparer ce changement, rendez-vous sur : https://aka.ms/AIP2MIP/HowTo/GetStarted

Que va-t-il se passer au-delà du 12 avril 2024 ?

- Les clients qui utilisent actuellement le complément AIP peuvent continuer à le faire sans impact.

- Les nouveaux clients qui utilisent AIP pour la première fois ne pourront pas télécharger la stratégie d'étiquette et ne pourront pas déployer de nouvelles instances du complément AIP.

- Les clients peuvent demander une extension pour utiliser le complément AIP après la date de retrait finale.

Cette fonctionnalité de blocage a été inclue dans la dernière version du client AIP UL (v2.16)