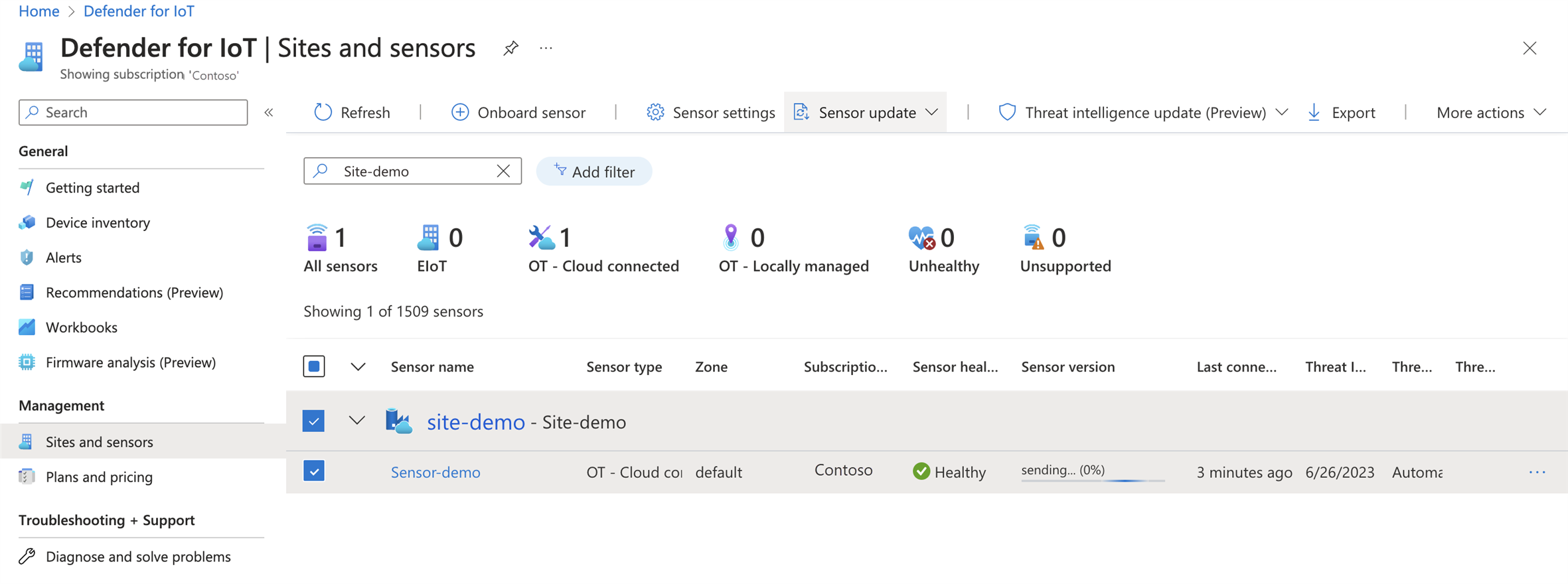

L’équipe Defender for Cloud a publié un billet sur son blog pour expliquer un nouveau concept introduit en novembre dernier permettant de fournir une estimation du risque contextualisé à l’environnement dans Microsoft Defender for Cloud. Ceci permet d’aider les clients à classer les problèmes de sécurité dans la configuration de leur environnement et à les résoudre en conséquence. Cette fonction est basée sur le cadre présenté et améliore les capacités de hiérarchisation des risques de Defender CSPM.

L’article revient sur les concepts essentiels de cette nouvelle fonctionnalité : Contextual Risk Estimation for Effective Prioritization - Microsoft Community Hub