L’équipe Office et System Center Configuration Manager ont publié un sondage afin de récupérer les retours sur le déploiement et la gestion d’Office.

N’hésitez pas à donner vos retours sur : http://www.instant.ly/s/U6di_HJsAAA

L’équipe Office et System Center Configuration Manager ont publié un sondage afin de récupérer les retours sur le déploiement et la gestion d’Office.

N’hésitez pas à donner vos retours sur : http://www.instant.ly/s/U6di_HJsAAA

C’est un sujet récurrent ! Au-delà de la stratégie globale de l’entreprise qui vise à autoriser de nouveaux usages, comment bloquer l’accès au Microsoft Store sur Windows 10 ?

On voit de nombreuses techniques sur Internet :

Les trois premières solutions requièrent l’édition Enterprise.

Le dernier point et les méthodes qui sont associés, visent toutes à contourner la limitation sur des éditions Pro mais ne prennent pas en compte les dangers de celles-ci.

Pourquoi est-il important de bloquer le Microsoft Store avec les méthodes officielles via l’édition Enterprise ?

Les méthodes que vous pourrez trouver sur Internet, empêchent véritablement tout fonctionnement du Microsoft Store. Or le Microsoft Store est utilisé pour mettre à jour les applications universelles (Calculatrice, Paint 3D, etc.) présentes par défaut lors de l’installation du système. L’utilisation de ces méthodes impliquent donc que les applications universelles par défaut ne seront plus par défaut. Les éventuels bugs ou corrections de failles de sécurité ne seront donc pas réalisées.

Outre cet aspect, les changements que vous apportez, sont généralement effacés/réinitialisés à la mise à niveau vers la version suivante de Windows 10. Il se peut aussi que les changements soient irréversibles et aillent au-delà de ce que vous pouvez attendre.

Quelle est la bonne méthode pour bloquer le Microsoft Store ?

Le plus étonnant est bien que vous utilisiez une des trois premières méthodes pour bloquer le Microsoft Store, il y a de bonnes et mauvaises façons de les configurer.

En effet, l’application des stratégies (GPOs) ou CSPs sur la machine, bloque entièrement le Microsoft Store et empêche donc la mise à jour des applications.

Pour contourner ce problème, vous devez donc appliquer ces éléments à l’utilisateur et non à la machine. Pour les GPOs, vous devez donc utiliser le paramétrage Turn off the Store application présent dans User Configuration\Administrative Templates\Windows Components

Ceci permettra de bloquer l’accès à l’interface utilisateur tout en laissant les mises à jour se faire naturellement.

Les projets Windows 10 se suivent et l’engouement auprès des entreprises est bien présent. Les prérequis de ces projets peuvent être divers et variés mais le besoin d’intégrer nativement certaines applications universelles ou modernes est une certitude. L’objectif de ce billet est de vous montrer comment sideloader ou précharger des applications universelles dans le but qu’elles soient disponibles à tous utilisateurs qui se connectent sur le système.

J’en viens à faire cet article car cela constitue une question récurrente sur les forums. Il faut savoir qu’il n’est pas possible d’installer une application universelle/moderne par le modèle d’application via une séquence de tâches. En effet, l’étape Install Applications ne permet pas de sélectionner des applications dont le type de déploiement est basé sur la technologie Windows Application Package (*.appx, *.appxbundle).

Lorsque vous avez fait face à ce premier revers, vous allez vite penser à la cmdlet PowerShell intégrée Add-AppxProvisionedPackage (avec le paramètre Online, etc.). Cette dernière permet très facilement de précharger des applications sur le système en cours d’exécution. Si vous avez fait des essais sur un système en cours d’exécution, vous ne rencontrerez pas de problèmes. Par contre si vous exécutez cette dernière au cours du déploiement d’un nouveau système d’exploitation, l’exécution renverra une erreur Ressource not found. Cette erreur est levée bien que vous l’exécutiez dans un mode où le système d’exploitation est en cours d’exécution (puisque vous avez passé l’étape Setup Windows and ConfigMgr).

Le problème vient du fait que la commande requiert qu’un premier utilisateur se soit connecté sur le système. Ceci n’est pas le cas dans une séquence de tâches de déploiement d’un nouveau système d’exploitation. Vous devez donc déployer l’application après le déploiement, ce qui n’est pas très pratique dans certains scénarios.

Il existe une dernière option. Il faut utiliser DISM et intégrer l’application après que le système ait été appliqué sur le disque et avant que le système ait démarré une première fois.

La première étape consiste à créer un fichier bat (par exemple : EnableSideLoadlingApps.bat) afin d'activer le sideloading d'applications :

Reg Load HKLM\TempImg C:\Windows\System32\Config\SOFTWARE

REG Add HKLM\TempImg\Policies\Microsoft\Windows\Appx /t REG_DWORD /f /v "AllowAllTrustedApps" /d "1"

Reg UNLoad HKLM\TempImg

Vous devez ensuite créer un package contenant le fichier bat.

Placez ensuite une tâche Run Command Line placée après l’application des drivers et avant l’étape Setup Windows and ConfigMgr. Renseignez le fichier bat et le package.

(???)

Vous devez ensuite ajouter une autre tâche Run Command Line placée après celle que nous venons d'ajouter et avant l’étape Setup Windows and ConfigMgr par exemple. Vous devez associer à cette tâche le package contenant l’application, ses dépendances et la licence. La commande suivante permet de charger une application, deux dépendances et la licence associée :

DISM /Image:C:\ /Add-ProvisionedAppxPackage /PackagePath:App1.AppxBundle /DependencyPackagePath:Dependency1.appx /DependencyPackagePath:Dependency2.appx /LicensePath:License.xml

Bon déploiement !

Microsoft a publié la nouvelle version de SQL Server 2022 Reporting Service. Parmi les nouveautés, on retrouve :

Outre ces nouveautés, Microsoft a retiré les fonctionnalités suivantes : Mobile Reports and Mobile Report Publisher et Pin to Power BI.

Plus d’informations sur : Get more out of SSRS with improved user experience - Microsoft SQL Server Blog

Télécharger SQL Server 2022 Reporting Services

Microsoft vient de mettre à disposition une nouvelle version (1.2.3496) du client Windows pour Remote Desktop.

Cette version apporte les éléments suivants :

Télécharger pour :

Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs

Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud Apps (anciennement MCAS), sa solution Cloud Access Security Broker (CASB). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Les versions 240, 241, et 242 apportent les changements suivants :

Plus d’informations sur : What's new in Microsoft Defender for Cloud Apps | Microsoft Docs

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft 365 Defender. Ce service est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint (MDATP), Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

Parmi les nouveautés de ce mois, on retrouve :

Plus d’informations sur : What's new in Microsoft 365 Defender | Microsoft Docs

Comme vous le savez, il existe une version spécifique au monde de l’éducation pour Microsoft Endpoint Manager / Intune. Microsoft a travaillé plusieurs scénarios spécifiques pour la rentrée 2202 / 2023.

Source : Back to School 2022-23 - Intune for Education - Microsoft Tech Community

L’équipe du support Intune a publié un billet à propose d’un problème connu concernant Microsoft Endpoint Manager (Intune). Les périphériques iOS/iPadOS 15 enregistrés dans un mode User Enrollment sont concernés et ne peuvent se mettre à jour avec succès vers iOS 16.

Microsoft s’est préparé dans le cadre de la bêta d’iOS 16 mais un problème a été découvert récemment. Microsoft et Apple travaille à résoudre le problème.

Dans l’attente les périphériques impactés sont les suivants :

Si le périphérique est mis à jour d'iOS/iPadOS 15 à iOS/iPadOS 16, l'utilisateur verra apparaître une erreur " new MDM payload does not match the old payload". Au niveau du périphérique, les périphériques enregistrés ne sont pas en mesure de mettre à jour leur profil de gestion. Lorsque les profils de gestion ne sont pas mis à jour, le périphérique peut perdre sa conformité, ce qui, en fonction de vos stratégies, peut bloquer l'accès aux ressources de l'entreprise.

Un périphérique peut être désenrôlé puis réenrôlé, ce qui appliquera un nouveau profil de gestion et le nouveau système d'exploitation. Microsoft travaille sur une solution de contournement qui vous évitera d'avoir à passer par cette étape. Celui-ci est attendu pour le 16 septembre.

En parallèle, Apple travaille sur une mise à jour pour iOS/iPadOS 16, mais sans savoirs si elle sortira avec la 16 ou la 16.x (une prochaine version).

.

Plus d’informations sur : iOS/iPadOS 15 devices enrolled with User Enrollment are unable to successfully update to iOS 16 - Microsoft Tech Community

Je vous en parlais il y a quelques semaines, après plusieurs mois de travail, Microsoft prépare l’arrivée d’Unified Update Platform (UUP) sur les services On-Premises inclus Microsoft Endpoint Configuration Manager (MECM) et Windows Server Update Services (WSUS). Pour rappel, Unified Update Platform (UUP) est un mécanisme d’évolution du système de mise à jour sous-jacent permettant de prendre en compte de nombreux scénarios qui n’étaient pas pris en compte. Parmi les bénéfices, on retrouve : la réduction du poids de mise à jour, les mises à jour de build incluant le dernier niveau de mises à jour de sécurité, l’inclusion des fonctionnalités à la demande (FOD) ou les packs de langues, etc. UUP dans Windows 11 apporte aussi la réparation de corruption automatique, une réduction encore plus importante de la taille de téléchargement des mises à jour, etc.

Il semble qu’il y ait d’autres prérequis à l’utilisation avec l’ajout de certains types MIME sur le serveur web (IIS) du serveur WSUS afin de prendre en charge UUP. Vous devez donc ajouter les types .wim et .msu.

Ceci peut être réalisé graphiquement ou via des cmdlets PowerShell :

# Remove msu and wim if added previously to IIS server

& $Env:WinDir\system32\inetsrv\appcmd.exe set config /section:staticContent /-"[fileExtension='.msu']"

& $Env:WinDir\system32\inetsrv\appcmd.exe set config /section:staticContent /-"[fileExtension='.wim']"

# Add msu and wim to IIS server

& $Env:WinDir\system32\inetsrv\appcmd.exe set config /section:staticContent /+"[fileExtension='.msu',mimeType='application/octet-stream']"

& $Env:WinDir\system32\inetsrv\appcmd.exe set config /section:staticContent /+"[fileExtension='.wim',mimeType='application/x-ms-wim']"

Plus d’informations sur : Adding file types for Unified Update Platform on premises - Microsoft Tech Community

Microsoft vient d’annoncer la version finale des baselines de paramétrages de sécurité pour Microsoft Edge v105. Ces dernières s’utilisent avec Security Compliance Toolkit (SCT). Les lignes de base permettent de vérifier la conformité d’une application vis-à-vis des bonnes pratiques et recommandations. Notez que la version 98 continue d’être la version recommandée par Microsoft.

Cette version comprend 6 nouveaux paramétrages utilisateurs et 6 nouveaux paramétrages ordinateurs. Pour résumé, voici les nouveaux paramétrages :

Voici les différences avec la version 104 : https://techcommunity.microsoft.com/t5/microsoft-security-baselines/security-baseline-for-microsoft-edge-v105/ba-p/3615904?attachment-id=55072&WT.mc_id=EM-MVP-4028970

Vous pouvez retirer la liste de toutes les stratégies sur : Microsoft Edge Browser Policy Documentation | Microsoft Docs

Plus d’informations sur l’article suivant : Security baseline for Microsoft Edge v105 - Microsoft Tech Community

Je vous propose un petit aperçu des nouveautés en août 2022 autour de la gouvernance, de la conformité et de la protection de données proposé via Microsoft PurView (MIP, etc.).

On retrouve notamment :

Général

Classification des données

Notez que vous devez désinstaller le plugin précédent avant de mettre à jour le client Adobe vers cette nouvelle version incluant les fonctionnalités.

Pour rappel, Microsoft a annoncé le support des scénarios de protection sur les PDFs générés depuis les applications Office en juin dernier avec une disponibilité pour septembre.

Etiquettes de confidentialité (Sensitivity Labels)

Prévention de fuite de données (DLP)

Gestion des enregistrements et de la rétention

Advanced eDiscovery

Gestion de la conformité

Plus d’informations sur : What's new in Microsoft 365 compliance - Microsoft 365 Compliance | Microsoft Docs

L’équipe du support Intune a publié un billet à propose d’un problème connu concernant Microsoft Endpoint Manager (Intune). Les périphériques Windows 10/11 sont concernés concernant les détails de non-conformité qui apparaissent dans le portail d’entreprise.

Lorsqu'un périphérique est identifié comme non conforme en raison d'une version de Windows ne correspondant pas aux plages spécifiées par l'administrateur dans la stratégie de conformité Intune, un message de remédiation s'affiche dans le portail de l'entreprise indiquant que le système d'exploitation (OS) doit être mis à jour, ainsi qu'une plage valide de versions. Toutefois, lorsque plusieurs plages de systèmes d'exploitation sont spécifiées dans la stratégie en configurant le paramètre de conformité Valid operating system builds, le message du portail de l'entreprise n'affiche que la première plage de constructions de systèmes d'exploitation et non toutes les plages acceptables.

La stratégie de conformité est appliquée correctement malgré les plages manquantes dans le message de remédiation. Pour rendre le périphérique conforme, mettez à jour le système d'exploitation du périphérique avec une version comprise dans la plage acceptable spécifiée dans la politique de conformité.

Plus d’informations sur : Known Issue: Remediation message doesn't list all valid builds in Company Portal for Windows 10/11 - Microsoft Tech Community

Derrière ce titre racoleur, Microsoft vient de faire une annonce qui risque de faire pchit. Vous le savez très bien, il y a des dizaines de personnes chez Microsoft qui sont payées pour réfléchir au Marketing des produits et solutions. Encore une fois, ils ont démontré qu’ils étaient toujours bien présents. Microsoft annonce la fin de la marque Microsoft Endpoint Manager (MEM) annoncée il y a 3 ans. Pour autant, Microsoft Intune et Configuration Manager restent toujours d’actualité et Microsoft ne compte pas abandonner ces produits et services. L’investissement va continuer puisque plus de 80% des périphériques Windows 11 sont gérés par le Cloud dès leur mise en service.

Ce changement fait suite à des études qui ont montré que la marque Microsoft Endpoint Manager (MEM) n’était pas associée par les clients aux services qu’elle devait représenter.

Dans les faits, voici ce que cela implique :

|

Si un client est |

Alors il utilise |

|

Complètement géré dans le Cloud |

Microsoft Intune |

|

Complètement géré On-Premises |

Microsoft Configuration Manager |

|

Dans un mode Hybride à la fois On-Premises et avec le Cloud |

Microsoft Intune et Microsoft Configuration Manager |

Microsoft va donc peu à peu retirer les références à Microsoft Endpoint Manager (MEM) des différents sites et portails.

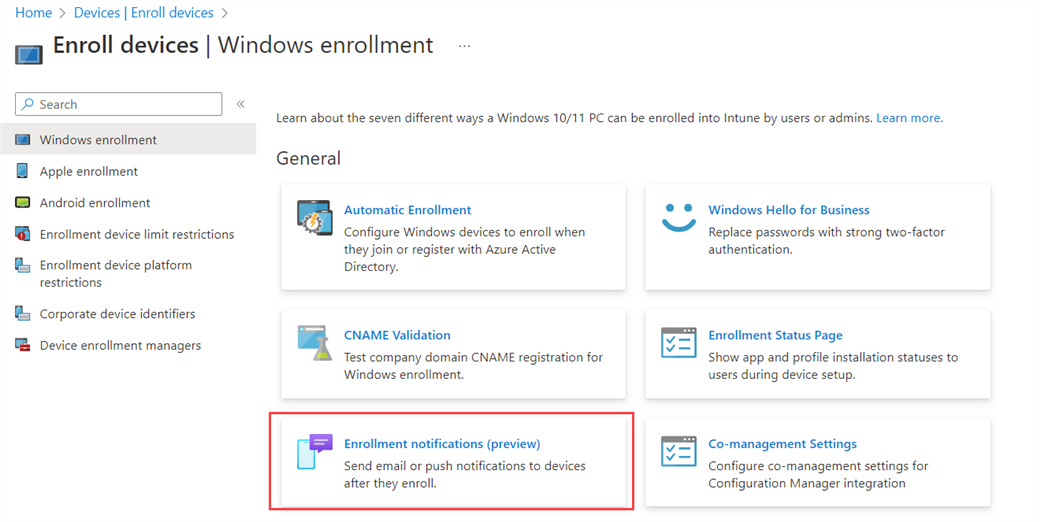

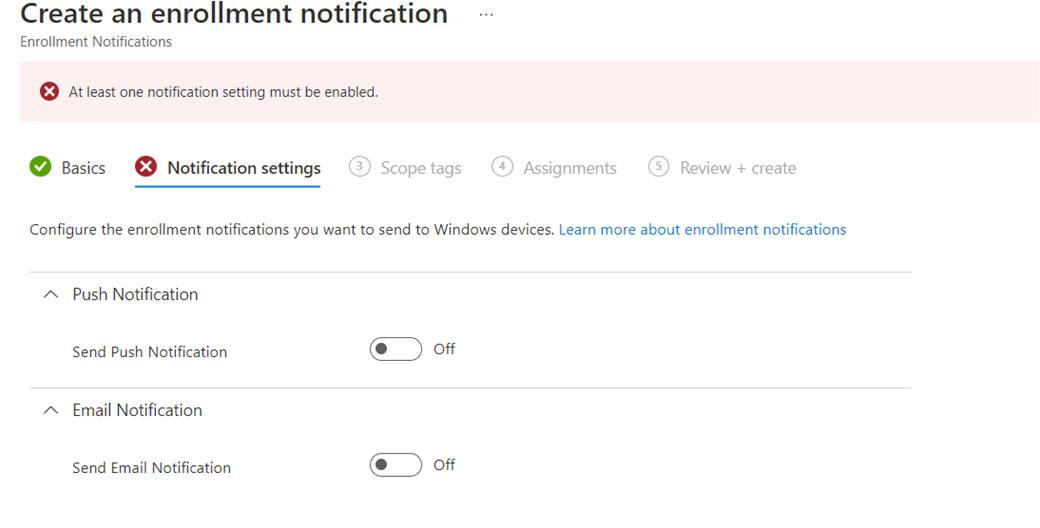

Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Supervision et Dépannage

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs

Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Le moteur UEBA n'effectuera plus de recherche automatique des identifiants d'utilisateurs et ne les transformera plus en noms. Les champs ID correspondants continuent à faire partie de la table, et toutes les requêtes intégrées et autres opérations exécuteront les recherches de noms appropriées d'une autre manière (en utilisant la table IdentityInfo), donc vous ne devriez pas être affecté par ce changement dans presque toutes les circonstances.

La seule exception à cette règle est si vous avez construit des requêtes ou des règles personnalisées faisant directement référence à l'un de ces champs de nom. Dans ce cas, vous pouvez incorporer les requêtes de consultation suivantes dans les vôtres, afin d'accéder aux valeurs qui se seraient trouvées dans ces champs de nom.

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs

Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Azure Active Directory, Permissions Management, etc.) en septembre 2022.

Microsoft apporte les nouveautés suivantes :

Microsoft a publié des mises à jour relatifs aux changements d'Azure AD : Microsoft Entra change announcements – September 2022 train - Microsoft Tech Community

Plus d’informations sur : What’s new Azure AD

Voici un résumé des changements et fonctionnalités apportés à Microsoft Defender for Endpoint (anciennement Microsoft Defender Advanced Threat Protection (ATP)) introduits dans le mois.

Plus d’informations sur : What's new in Microsoft Defender for Endpoint | Microsoft Docs

Microsoft a informé les clients disposant de périphériques Android Enterprise Personally-Owned Work Profile d’un changement sur les configurations de mot de passe dû à un prérequis de l’API 331 de Google. Ceci s’applique aux périphériques exécutant Android 12+.

Les deux paramètres concernés sont Required password type et Minimum password length. Ils ne seront plus supportés et seront remplacés par une nouvelle option pour configurer la complexité du mot de passe avec les options suivantes :

Il n'y a aucun impact sur les périphériques existants pour lesquels les paramètres Required password type ou Minimum password length sont configurés. Si vous utilisez ces paramètres et que vous ne configurez pas le nouveau paramètre de complexité du mot de passe, les nouveaux péripéhériques fonctionnant sous Android 12 ou une version ultérieure auront par défaut une complexité de mot de passe élevée.

Vous devez donc mettre à jour vos stratégies avec ce nouveau paramétrage lorsqu’il sera disponible.

L’événement Microsoft Ignite 2022 s’apprête à démarrer le 12 et 13 octobre dans un format digital et de nombreuses annonces vont avoir lieu. Pour ceux qui veulent suivre l’événement en ligne, voici quelques sessions intéressantes :

Keynotes

Les sessions

Ask the Experts

Les tables rondes

Microsoft Defender for Identity étant un service Cloud, on retrouve des mises à jour de service continuelle. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : What's new in Microsoft Defender for Identity

Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud (anciennement Azure Security Center et Azure Defender). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : Release notes for Microsoft Defender for Cloud | Microsoft Docs

Microsoft a introduit un ensemble de nouveautés dans Windows 365. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Général

Provisionnement de périphériques

Gestion des périphériques

Supervision et Dépannage

Plus d’informations sur : What's new in Windows 365 Enterprise | Microsoft Docs

Merill Fernando (Product Manager Microsoft Azure AD) a publié une liste de liens raccourcis permettant l’accès à différentes pages du portail d’administration de Microsoft Entra – Azure Active Directory.

On retrouve notamment :

Il propose aussi des liens directs (pour certains déjà connus) vers des pages de gestion pour l’utilisateur :

Source : Tweet / Twitter