Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

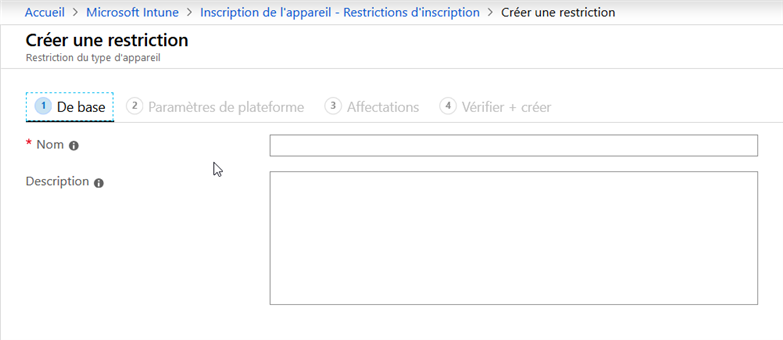

- [Général] Les interfaces utilisateurs d’enregistrement de périphériques Apple ou de création de restriction ont maintenant une interface utilisateur sous forme d’assistant.

- [Android Enterprise] Gestion de la pré configuration des identifiants d’entreprise pour Android 10 (Android Q). Dans Android 10, Google supprimera la possibilité pour les agents MDM sur les périphériques Android gérés de manière héritée/Legacy (Device administrator) de collecter les informations d'identification des périphériques. Intune dispose d'une fonctionnalité qui permet aux administrateurs informatiques de préconfigurer une liste de numéros de série de périphériques ou IMEI afin de marquer automatiquement ces périphériques comme appartenant à l'entreprise. Que le numéro de série ou l'IMEI de l'appareil soit téléchargé ou non, il sera toujours considéré comme personnel lors de l’enregistrement à Intune. Vous pouvez transférer manuellement l’appartenance du périphérique à l’entreprise après l’enregistrement. Ceci n'affecte que les nouvelles inscriptions et n'affecte pas les périphériques enregistrés existants. Les appareils Android gérés avec Work Profile ne sont pas affectés par ce changement et continueront à fonctionner comme ils le font aujourd'hui. De plus, les périphériques Android Q enregistrés en mode hérité (Device Administrator) ne pourront plus rapporter le numéro de série ou l'IMEI dans la console Intune en tant que propriétés du périphérique.

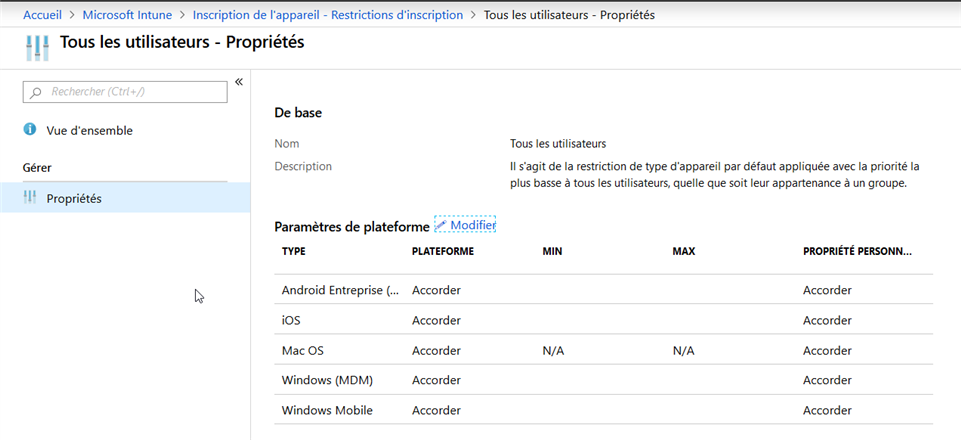

- [Android Enterprise]. Les restrictions d'inscription pour les nouveaux tenant ont été mises à jour afin qu’Android Enterprise Work Profiles soient autorisés par défaut. Les tenant actuels ne subiront aucun changement.

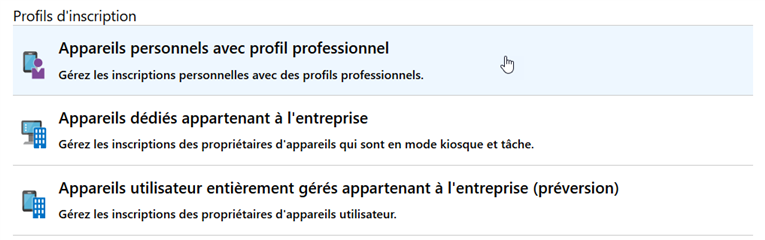

- [Android Enterprise] Changement des icônes utilisées pour l’enregistrement Android Enterprise dans Intune > Enrollment > Android enrollment > Enrollment profile.

- [Windows 10] La valeur par défaut pour la collecte des données de diagnostic (télémétrie) a changé pour les périphériques Windows 10 1903 ou plus. A partir de Windows 10 1903, la collecte des données de diagnostic est activée par défaut. Les périphériques issus de Windows Autopilot sont également configurés avec la télémétrie complète (Full), sauf configuration contraire dans le profil Autopilot avec System/AllowTelemetry.

Gestion du périphérique

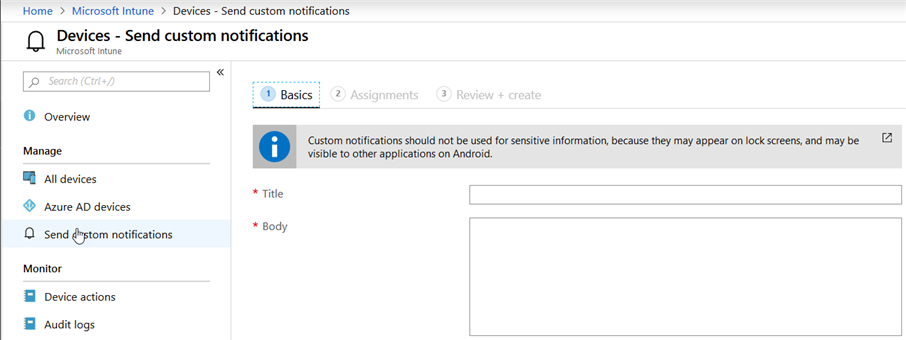

- [Android/iOS] L’administrateur peut maintenant envoyer des notifications poussées (Push Notifications) visibles par l’utilisateur dans le portail d’entreprise aux utilisateurs iOS et Android. Ces notifications sont hautement personnalisables avec du texte libre et peuvent être utilisées pour vos besoins internes. Vous pouvez les cibler sur différents groupes d'utilisateurs dans l’entreprise.

- [iOS] Vous pouvez effectuer un zoom sur les coordonnées exactes d'un appareil à l'aide de l'action Localiser l'appareil (Locate Device).

Configuration du périphérique

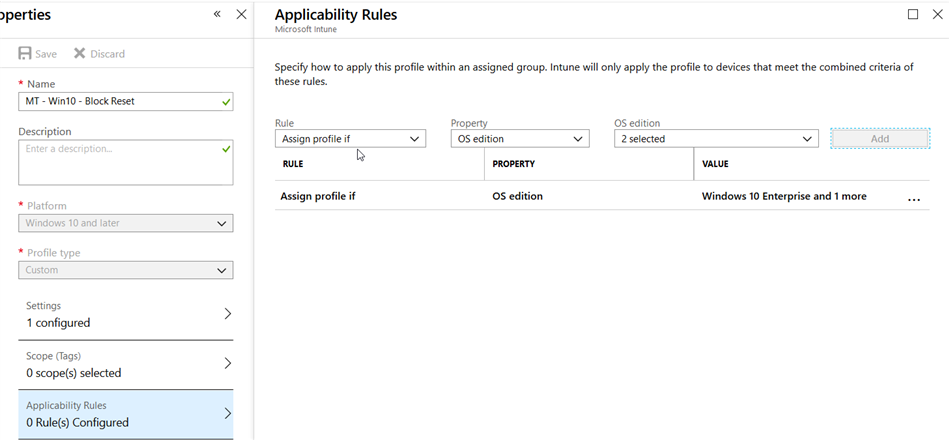

- [Windows 10] Vous pouvez utiliser des règles d’applicabilité lors de la création de profils de configuration Windows 10. Ces derniers permettent d’appliquer des profils uniquement à des éditions ou des versions spécifiques de Windows 10 (par exemple en créant un profil pour désactiver le store qui ne s’applique qu’aux périphériques Windows 10 Enterprise). Ces paramètres sont disponibles lors de la création ou l’édition en naviguant dans Device configuration > Profiles > Create profile > Windows 10 comme plateforme > Applicability rules.

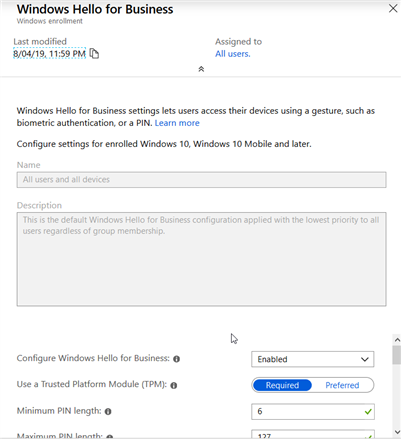

- [Windows 10] Mise à jour de l’interface de configuration de Windows Hello. Tous les paramètres de configuration sont maintenant disponibles dans le même volet de la console où vous activez Windows Hello.

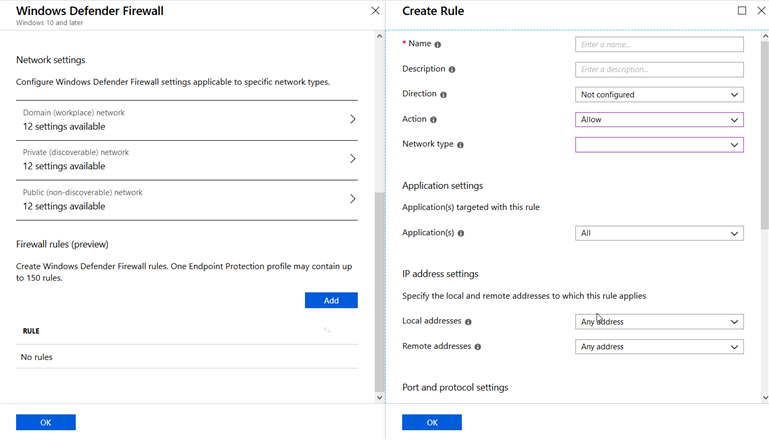

- [Windows 10] Public Preview de la configuration avancée du pare-feu Windows (Windows Defender Firewall). Intune permet maintenant de créer des règles personnalisation de configuration du pare-feu (connexions entrantes ou sortantes) pour des applications, des adresses réseau ou des ports.

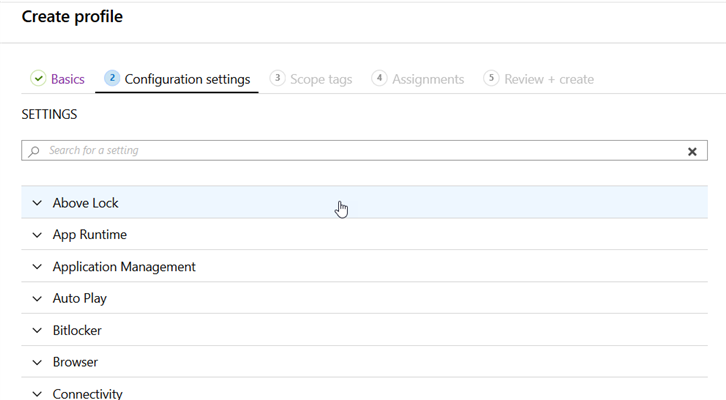

- [Windows 10] Microsoft a mis à jour l’expérience de création et d'édition dans la console Intune pour les baselines de sécurité. Ceci comprend notamment un processus de création sous forme d’assistant avec une seule fenêtre. En outre, vous pouvez maintenant créer des affectations dans le cadre de l'expérience de création et de modification, au lieu d'avoir à revenir ultérieurement pour affecter des états de configuration. Microsoft a ajouté un résumé des paramètres que vous pouvez afficher avant de créer une nouvelle baseline et lors de la modification d'une baseline existante. Lors de l'édition, le résumé affiche uniquement la liste des éléments définis dans la catégorie des propriétés en cours d'édition.

- [iOS/macOS] Vous pouvez utiliser des tokens pour ajouter des informations spécifiques aux périphériques dans des profils personnalisés pour les périphériques iOS/macOS. Pour rappel, les profils personnalisés permettent de configurer des fonctionnalités ou paramètrages non disponibles dans Intune. Par exemple, vous pouvez ajouter un numéro de série : {{serialnumber}} à votre fichier de configuration pour afficher le numéro de série du périphérique.

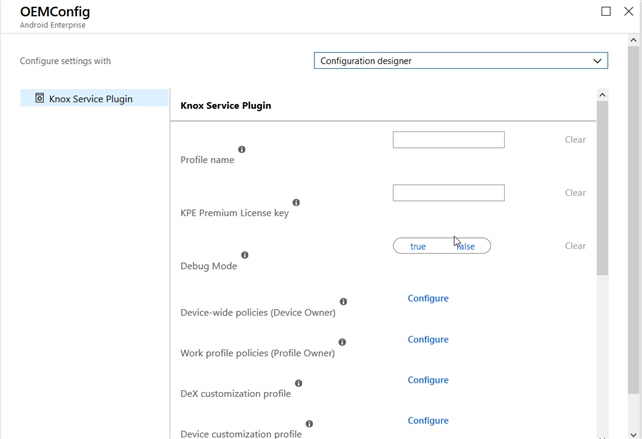

- [Android Enterprise] Un nouveau concepteur de configuration est disponible lors de la création de profil OEM dans Android Enterprise. Celui-ci est disponible lors de la création d’un profil OEMConfig en naviguant dans Device Configuration > Profiles > Create profile > Android enterprise comme plateforme > OEMConfig comme profil. On retrouve maintenant une expérience utilisateur améliorée qui affiche les détails intégrés dans l'application, y compris les titres, les descriptions et plus encore. L'éditeur JSON est toujours disponible et affiche toutes les modifications que vous apportez dans le concepteur de configuration.

Gestion des applications

- [Android] L'application Managed Home Screen donne maintenant accès à l'application Android Device Policy de Google. Pour rappel, l'application Managed Home Screen est un lanceur personnalisé utilisé pour les périphériques enregistrés dans Intune en tant que périphériques dédiés Android Enterprise (AE) utilisant le mode kiosque multi-applications. Vous pouvez accéder à l'application Android Device Policy, ou guider les utilisateurs vers l'application Android Device Policy, à des fins de support et de débogage. Cette capacité de lancement est disponible au moment où l'appareil s'inscrit et se verrouille dans l'écran d'accueil géré. Aucune installation supplémentaire n'est nécessaire pour utiliser cette fonctionnalité.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new