Microsoft a publié un billet concernant un problème connu avec Windows 10 1809 lors de l’utilisation de Windows Autopilot et de l’option pour nommer les machines selon une convention de nommage.

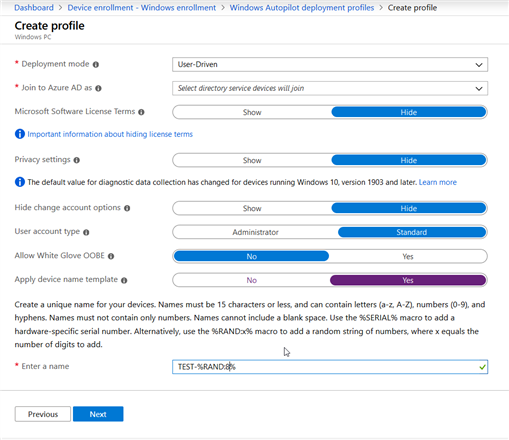

Ce paramétrage se situe au niveau du profil de déploiement Windows Autopilot et permet de spécifier un nom allant jusqu’à 15 caractères.

Si vous utilisez la variable %RAND:x% permettant de créer une valeur aléatoire, vous devez vous assurer que le nom ne fasse pas plus de 14 caractères sinon le nommage ne fonctionnera pas.

Microsoft travaille sur un correctif.