Microsoft s’est associé avec Lookout pour fournir une solution de sécurité visant à détecter les menaces sur les périphériques mobiles. Cette dernière s’intègre à Microsoft Intune pour remonter le niveau de menaces et l’utiliser notamment pour l’accès conditionnel aux ressources de l’entreprise.

Lookout propose une solution prédictive basée sur des patterns. La solution dispose de plus de 100 millions de sondes (comprendre périphériques personnels ou d’entreprise) qui remontent des informations sur les applications, les systèmes, les menaces. Les données remontées sont ensuite traitées via un mécanisme de Big Data et des experts qui analysent ces données. Lookout sépare les attaques en trois grandes catégories :

- Système d’exploitation avec le Jailbreak/Root, les vulnérabilités exploitées du système (Pegasus, Trident, etc.), les fuites de données.

- Application avec les applications malicieuses, à risque, vulnérables et les fuites de données.

- Réseau avec les interceptions de données (Man-In-The-Middle) et les configurations malicieuses.

Aujourd’hui la solution est disponible pour les périphériques iOS et Android.

Le but de cette série d’articles est de faire un tour d’horizon de l’intégration entre Microsoft Intune et Lookout avec les phases de mise en œuvre et d’exploitation.

Avant de démarrer, vous devez disposer d’un abonnement Microsoft Intune. Lookout s’intègre à la fois à une configuration Microsoft Intune en mode autonome ou en mode hybride couplé à System Center Configuration Manager.

Préparation du tenant

Lors de la souscription à Lookout Mobile Endpoint Security, la création du tenant nécessitera certaines informations de votre tenant Azure Active Directory. Un tenant Lookout existant ne peut être utilisé pour l’intégration avec Microsoft Intune.

Vous allez devoir fournir au support Lookout les informations suivantes :

- L’identifiant du tenant Azure Active Directory.

- L’identifiant objet du groupe Azure Active Directory qui aura un accès en contrôle total à la console Lookout.

- L’identifiant objet du groupe Azure Active Directory qui aura un accès restreint à la console Lookout.

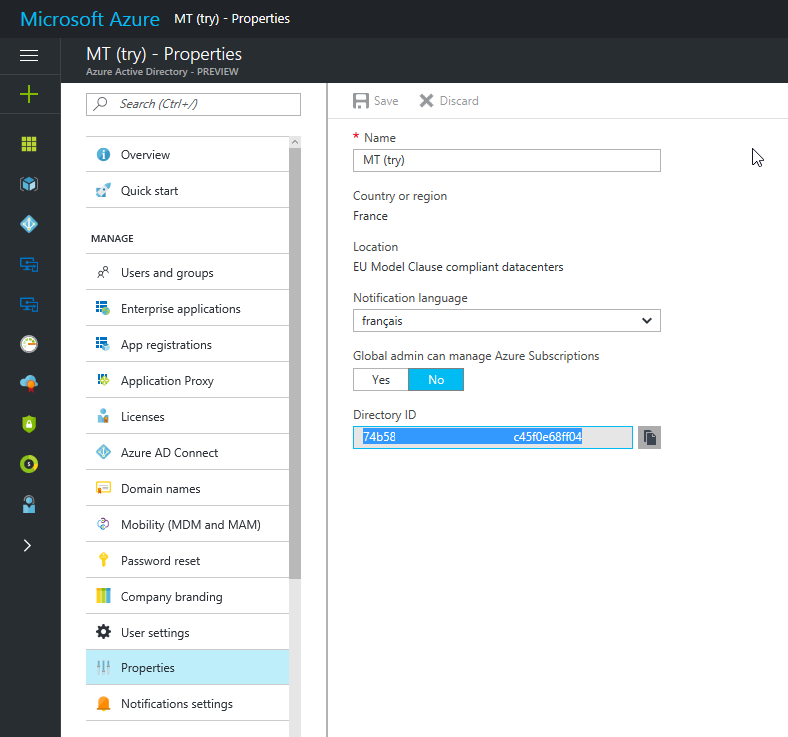

Le premier élément peut être récupéré dans le portail Azure en naviguant dans Azure Active Directory – Properties. Vous trouverez l’identifiant dans le champ Directory ID :

La création des groupes se fait aussi dans Azure Active Directory – Users and groups. Vous pouvez créer les groupes et y ajouter les membres. Vous pouvez ensuite obtenir l’identifiant de l’objet dans ses propriétés.

Une fois les informations récupérées, vous pouvez les transmettre à Lookout.

Configuration de l’abonnement Lookout

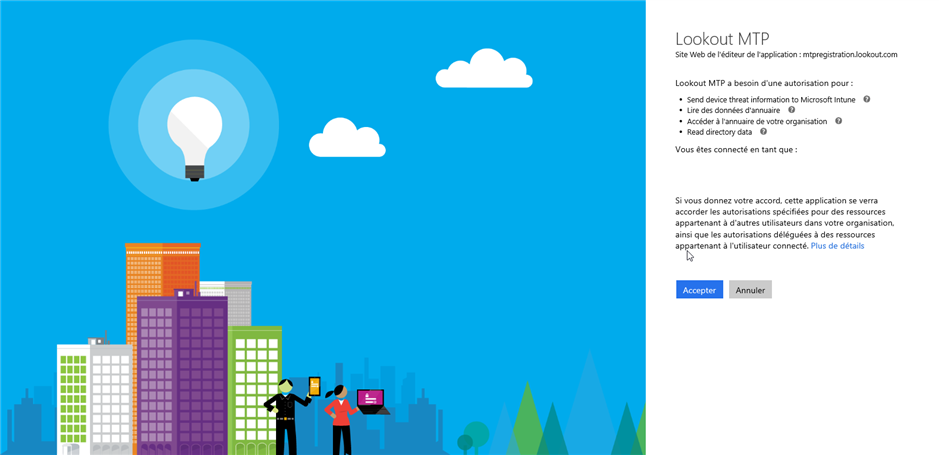

Vous recevrez un email avec le lien suivant : https://aad.lookout.com/les?action=consent

Connectez-vous avec un compte administrateur du tenant Azure AD et autorisez Lookout :

Une fois autorisé, connectez-vous à cette adresse avec un membre du groupe que vous avez créé pour obtenir le contrôle total de Lookout : https://aad.lookout.com/

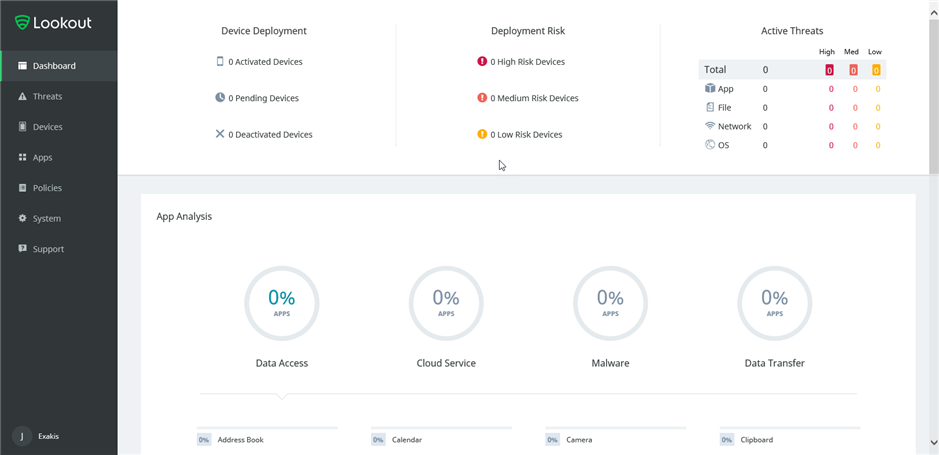

Vous ouvrez alors la console d’administration de Lookout :

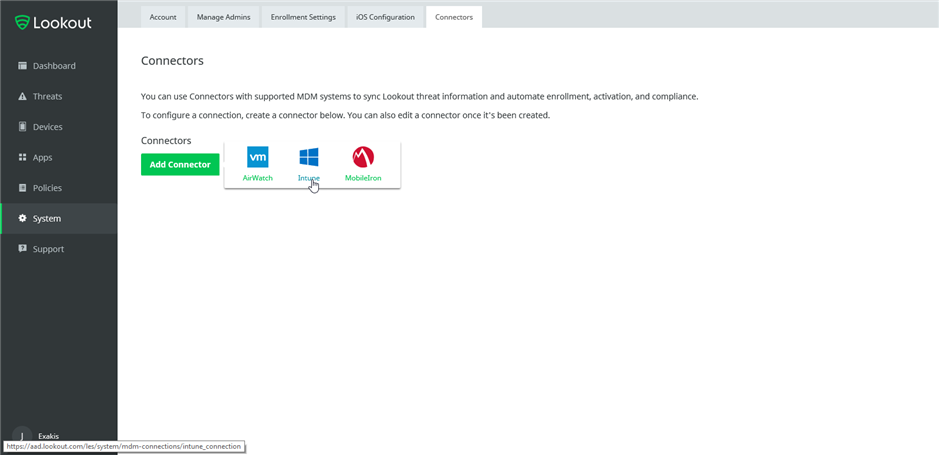

Naviguez dans System puis Connectors. Faites Add Connector et sélectionnez Intune :

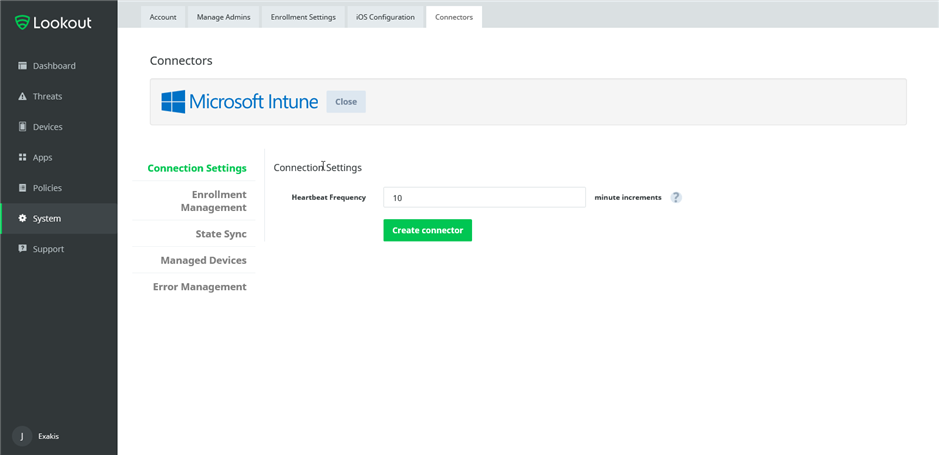

Une fois l’ajout effectué, cliquez sur Create Connector. Spécifiez en autre l’intervalle de connexion en minutes. Ce dernier permet la synchronisation des deux services pour remonter les différentes menaces.

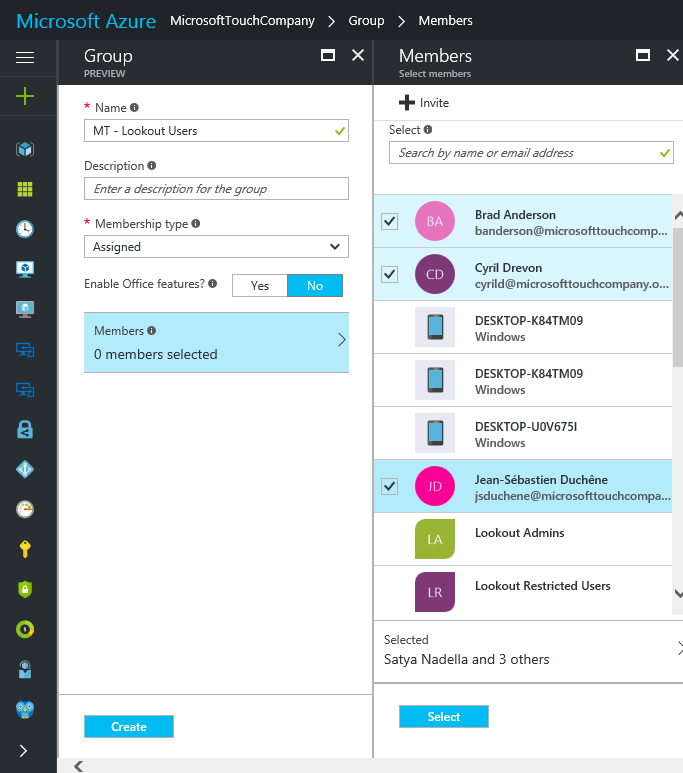

Vous devez ensuite spécifier un groupe Azure Active Directory comprenant les utilisateurs qui pourront s’enregistrer dans le service Lookout. La création du groupe se fait dans le portail Azure en naviguant dans Azure Active Directory – Users and groups.

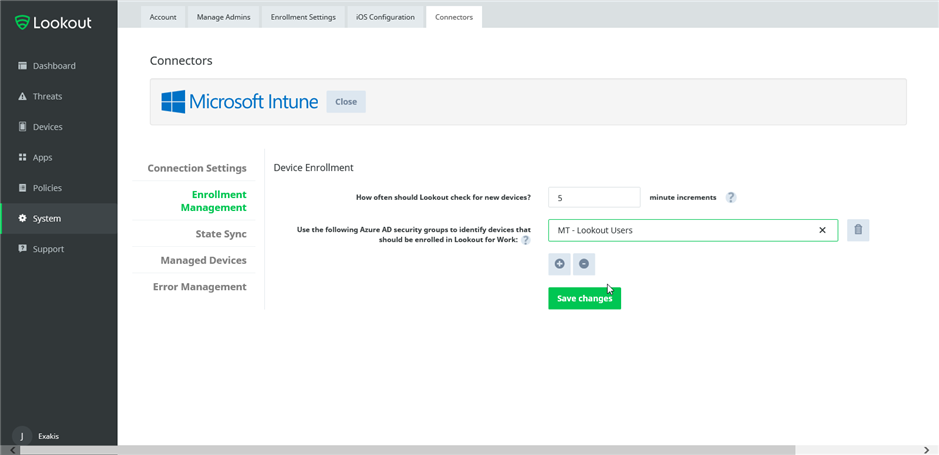

Une fois le groupe créé, vous pouvez le renseigner dans la console Lookout dans la partie Enrollment Management du connecteur Intune. Une fois que l’utilisateur ouvre l’application, le périphérique devient activé dans Lookout. Cette partie permet aussi de spécifier l’intervalle de vérification pour les nouveaux périphériques en minutes.

Attention : Le nom est sensible à la casse ! Vous devez donc copier le nom directement depuis la console Azure Active Directory. Lookout ne valide pas les groupes avant de sauvegarder, vous devez donc vous assurer que le nom d’affichage est exact. En outre, Lookout ne supporte pas les groupes imbriqués. Il ne doit alors contenir que des utilisateurs.

Note : Vous pouvez ajouter autant de groupes que vous le souhaitez.

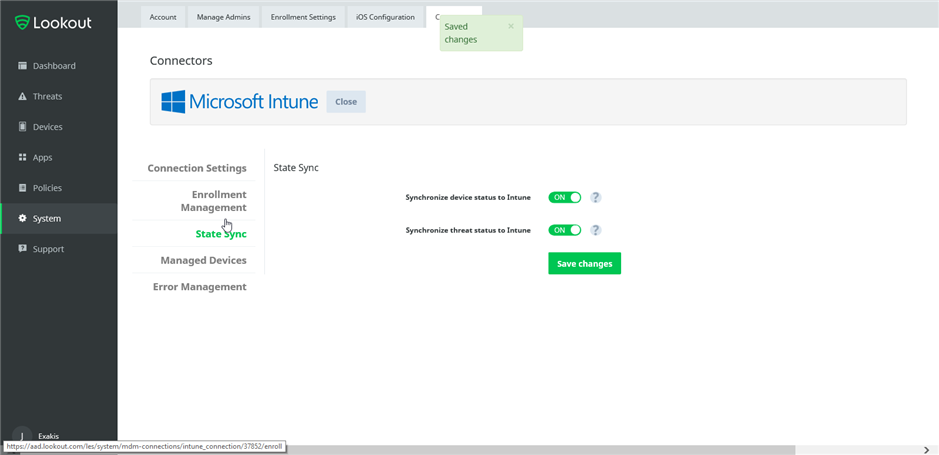

La partie State Sync permet d’activer à la fois la synchronisation de l’état du périphérique dans Intune ainsi que l’état des menaces :

La section Managed Devices permet de voir la liste des périphériques gérés avec des problèmes.

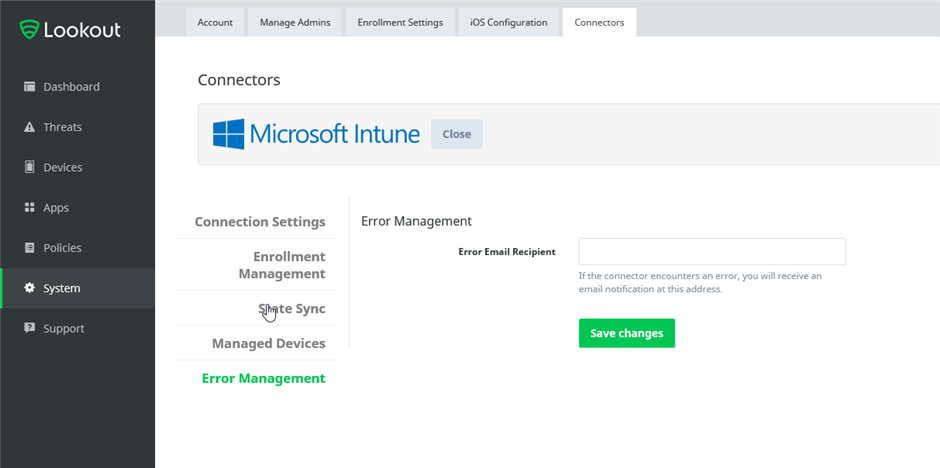

Enfin la dernière page Error Management permet de spécifier une adresse email utilisée pour informer si le connecteur renvoie des erreurs :

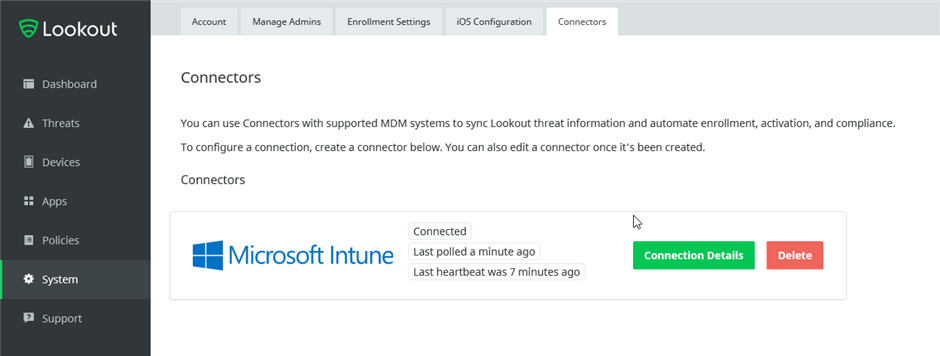

Vous pouvez vérifier l’état du connecteur et les dernières synchronisation et validation d’état via le nœud Connectors :

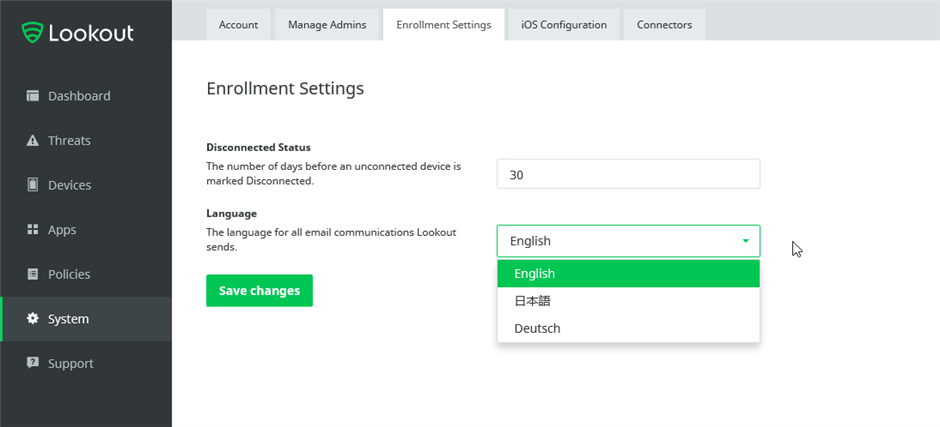

Toujours dans Systems, l’onglet Manage Admins permet d’ajouter des administrateurs. L’onglet Enrollment Settings permet de configurer le nombre de jours avant que le périphérique soit marqué comme déconnecté ainsi que la langue utilisée pour les emails de communications :

Configuration de Microsoft Intune

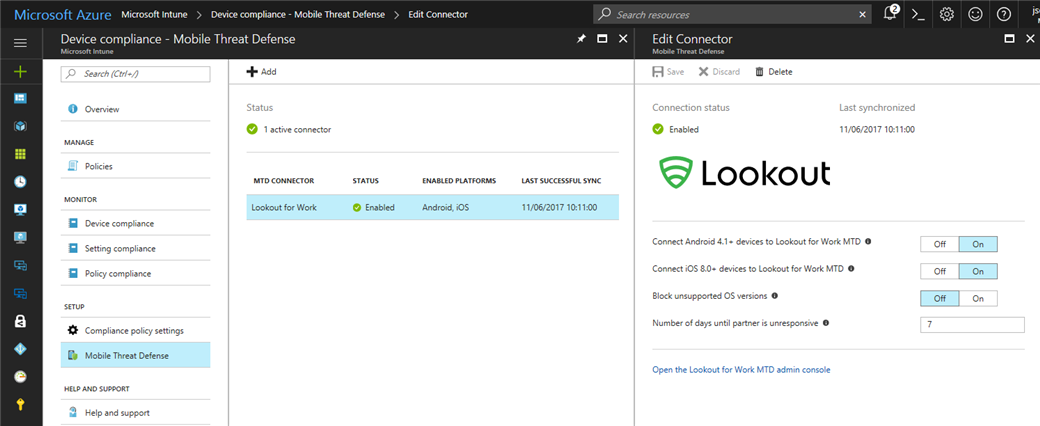

Une fois la partie Lookout correctement configurée, vous pouvez passer à la configuration de Microsoft Intune. Cette dernière se fait pour l’instant toujours dans le nouveau portail. Connectez-vous avec un compte disposant des droits nécessaires et naviguez dans le service Intune puis Device Compliance – Mobile Threat Defense. Cliquez sur Add pour ajouter le connecteur Lookout for Work. Choisissez ensuite les options de configuration :

- Connect Android 4.1+ devices to Lookout for Work MTD

- Connect iOS 8.0+ devices to Lookout for Work MTD

- Block unsupported OS versions pour bloquer les versions plus anciennes non supportées des systèmes

- Définir le nombre de jours avant que le périphérique soit considéré comme non répondant/actif.

Sauvegardez les paramètre puis validez l’état du service et la date de dernière synchronisation.

La configuration est maintenant terminée, nous allons pouvoir passer au déploiement de l’application.